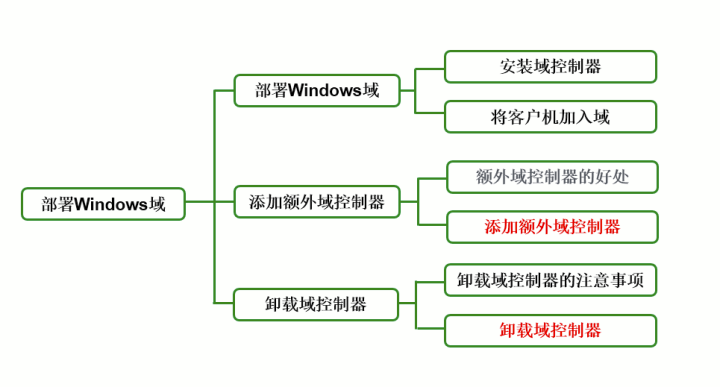

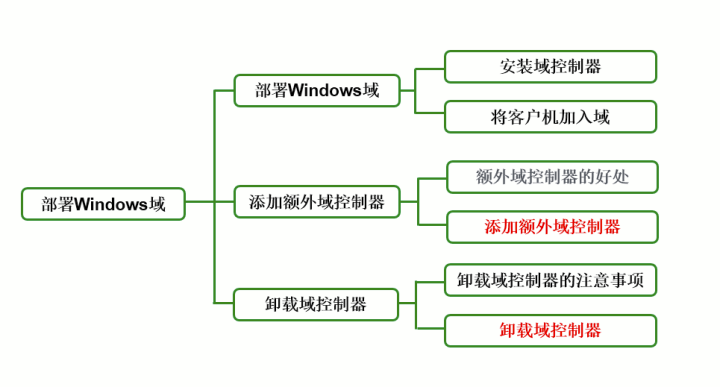

如何搭建AD域控?

如何搭建AD域控?

1.AD 概述

通过AD域控平台统一批量管理公司电脑的桌面

1.1.AD 简介

域(Domain)是Windows网络中独立运行的单位,域之间相互访问则需要建立信任关系。

当一个域与其他域建立了信任关系后,2个域之间不但可以按需要相互进行管理,还可以跨网分配文件和打印机等设备资源,使不同的域之间实现网络资源的共享与管理,以及相互通信和数据传输。

域既是 Windows 网络操作系统的逻辑组织单元,也是Internet的逻辑组织单元,在 Windows 网络操作系统中,域是安全边界。域管理员只能管理域的内部,除非其他的域显式地赋予他管理权限,他才能够访问或者管理其他的域,每个域都有自己的安全策略,以及它与其他域的安全信任关系。

1.2.域的原理

工作组方式使得系统的一切设置在本机上进行,包括各种策略、用户登录,密码也是存放在本机的数据库来验证。若该计算机加入域的话,各种策略是域控制器统一设定,用户名和密码也是放到域控制器去验证,即账号密码可以在同一域的任何一台计算机登录。

“域”的真正含义指的是服务器控制网络上的计算机能否加入的计算机组合。

在“域”模式下,至少有一台服务器负责每一台联入网络的电脑和用户的验证工作,称为“域控制器(Domain Controller,简写为DC)”。

域控制器中包含了由这个域的账户、密码、属于这个域的计算机等信息构成的数据库。

当电脑联入网络时,域控制器首先要鉴别这台电脑是否是属于这个域的,用户使用的登录账号是否存在、密码是否正确。

如果以上信息有一样不一致,那么域控制器则拒绝这个用户从这台电脑登录。

1.3.域和组的区别

工作组是一群计算机的集合,它仅仅是一个逻辑的集合,各自计算机各自管理,若要访问其他计算机,需要被访问计算机上来实现用户验证的。

而域是一个有安全边界的计算机集合,在同一个域中的计算机彼此之间已经建立了信任关系,在域内访问其他机器,不再需要被访问机器的许可了。

因为在加入域的时候,管理员为每个计算机在域中(可和用户不在同一域中)建立了一个计算机帐户,这个帐户和用户帐户一样,也有密码(登录凭证,由DC(域控制器)上的KDC服务来颁发和维护)保护的。

域和工作组适用的环境不同,域一般是用在比较大的网络里,工作组则较小,在一个域中需要一台类似服务器的计算机,叫域控服务器,其他电脑如果想互相访问首先都是经过它的。

但是工作组则不同,在一个工作组里的所有计算机都是对等的,也就是没有服务器和客户机之分。

1.4.域的优势

- 方便管理,权限管理比较集中,可以较好的管理计算机资源。

- 安全性高,有利于企业的一些保密资料的管理,比如一个文件只能让某一个人或指定人员看,但不可以删/改/移等。

- 方便对用户操作进行权限设置,可以分发,指派软件等,实现网络内的软件一起安装。

- 很多服务必须建立在域环境中,对管理员来说有好处:统一管理,方便在MS 软件方面集成,如ISA EXCHANGE(邮件服务器)、ISA SERVER(上网的各种设置与管理)等。

- 使用漫游账户和文件夹重定向技术,个人账户的工作文件及数据等可以存储在服务器上,统一进行备份、管理,用户的数据更加安全、有保障。

- 方便用户使用各种资源。

- SMS(System Management Server)能够分发应用程序、系统补丁等,用户可以选择安装,也可以由系统管理员指派自动安装。并能集中管理系统补丁(如Windows Updates),不需每台客户端服务器都下载同样的补丁,从而节省大量网络带宽。

- 资源共享:用户和管理员可以不知道他们所需要的对象的确切名称,但是他们可能知道这个对象的一个或多个属性,他们可以通过查找对象的部分属性在域中得到一个所有已知属性相匹配的对象列表,通过域使得基于一个或者多个对象属性来查找一个对象变得可能。

2.部署规划准备

按照如下规划配置主机名(domain前缀)及IP。

| 服务器名称 | 描述 | IP | DNS | 操作系统 | 备注 |

|---|---|---|---|---|---|

| ad01.xiangxun.com | 域控服务器 | 192.168.11.251 | 192.168.11.253 | Windows Server 2019 R2 DC | |

| ad02.xiangxun.com | 域控服务器 | 192.168.11.251 | 192.168.11.253 | Windows Server 2019 R2 DC | |

| https://baijiahao.baidu.com/s?id=1713522136164075290&wfr=spider&for=pc |

修改服务器计算机名称,配置DNS,后重启服务器

AD1

AD2

3.安装主域控

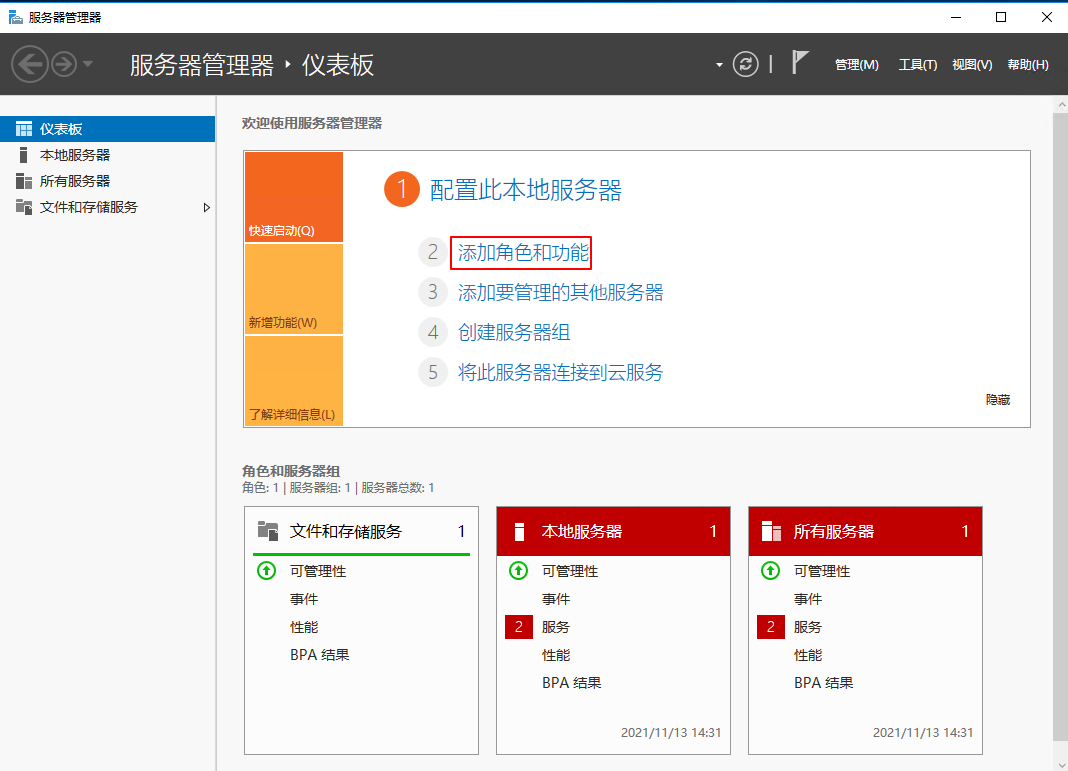

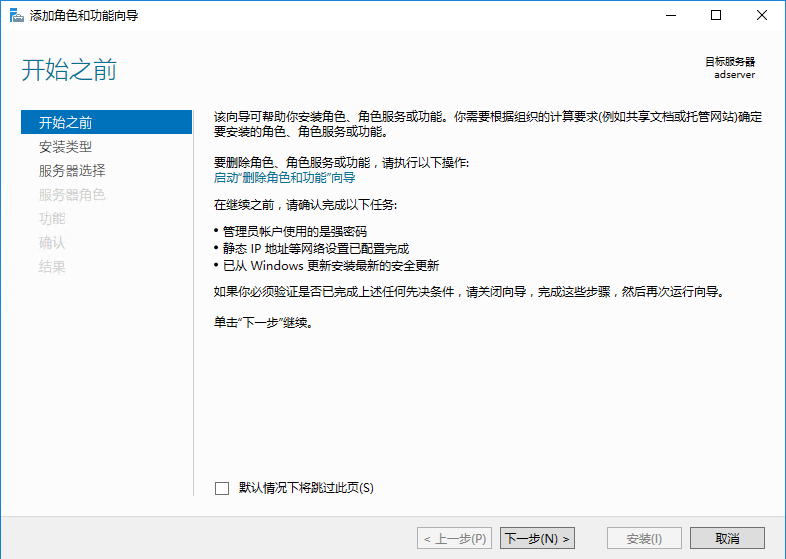

step 1.依次打开服务器管理器,添加角色和功能

step 2.进入“添加角色和功能向导”界面,点击“下一步”

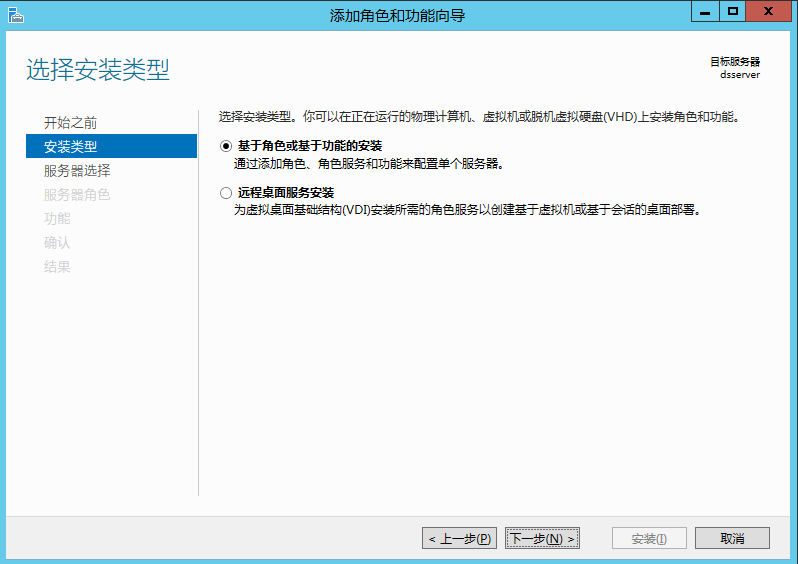

step 3.选择安装类型,点击“下一步” 选择基于角色或基于功能的安装

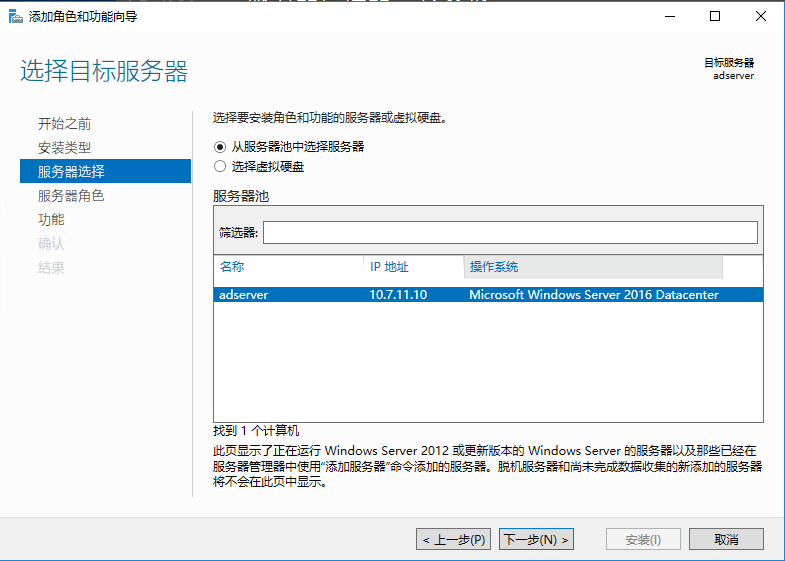

step 4.从服务器池中选择服务器,选择目标服务器,点击“下一步”

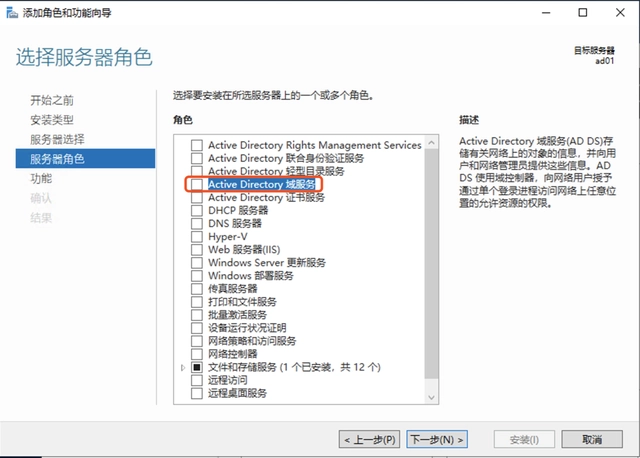

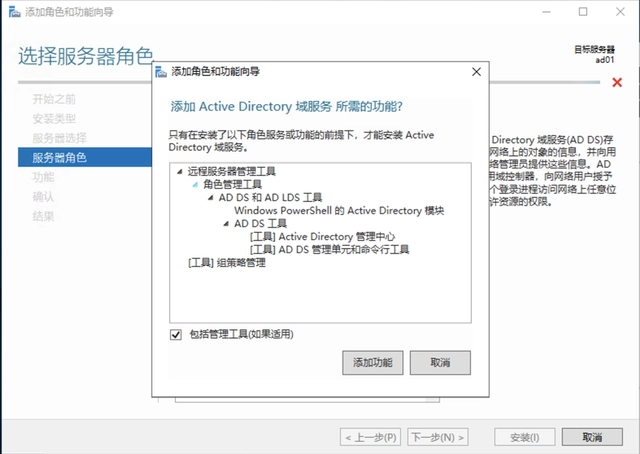

step 5.勾选“Active Directory域服务”

step 6.弹出确认,点击“添加功能”,然后点击“下一步”

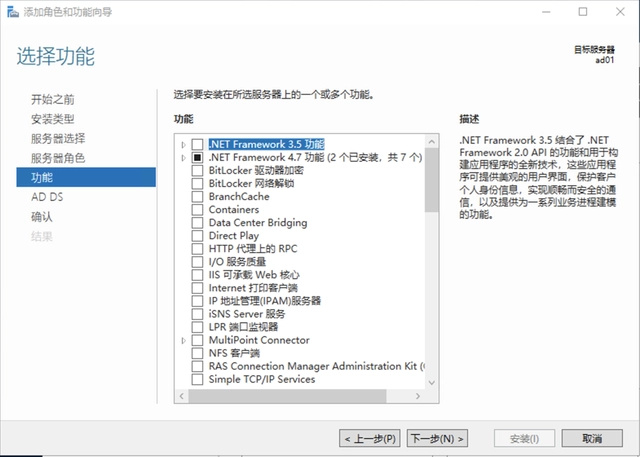

step 7.选择功能,直接点击“下一步”

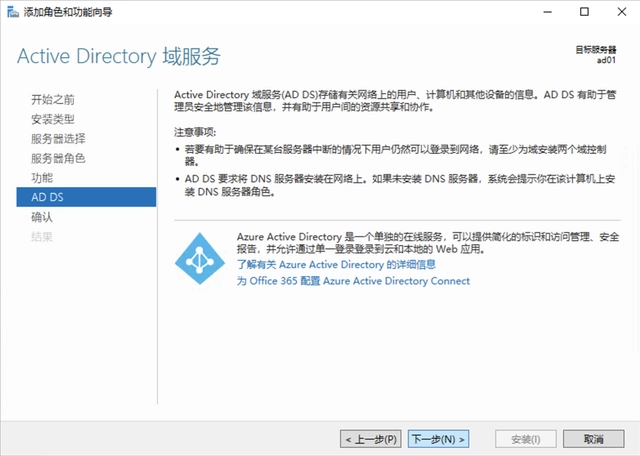

step 8.进入AD DS菜单,直接点击“下一步”

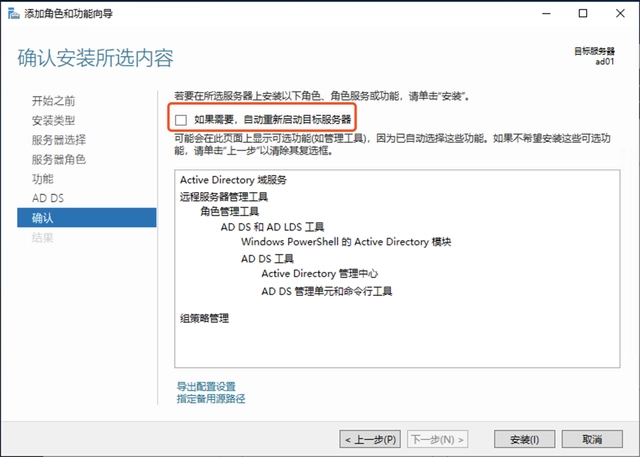

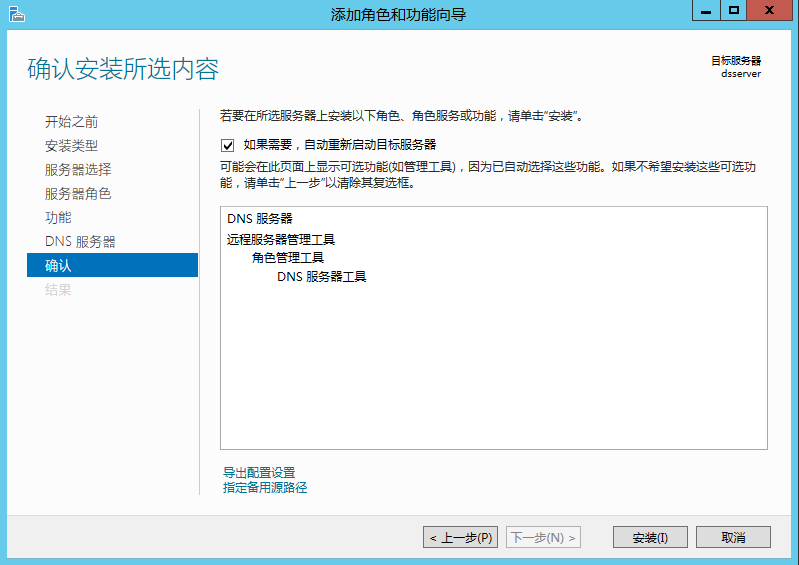

step 9.确认安装所选内容,勾选“如果需要,自动重启目标服务器”,然后点击“安装”

step 10.开始安装

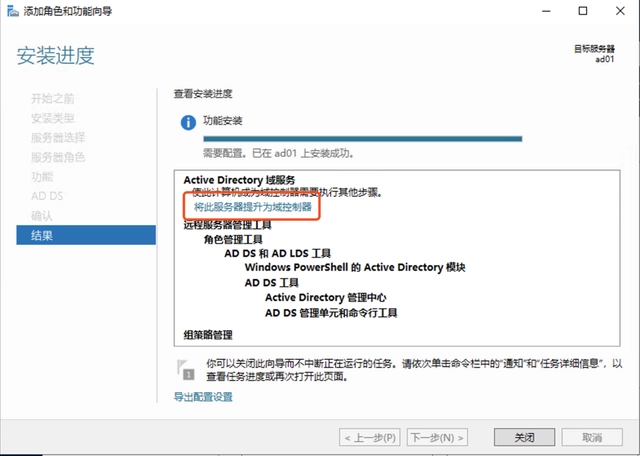

step 11.角色安装完成后,点击“将此服务器提升为域控制器”

进入AD域服务配置向导,勾选“添加新林”,并“根域名”输入框内填入自己的域名(尽量不要跟自己已有外网访问域名冲突),然后点击“下一步”

如果是第一次搭建,同时也是整个内网中的第一台域控制器,那么需要选择第二项 “在新林中新建域”,第一项是内网中已经存在 AD 环境再想搭建额外域控制器的时候使用的。

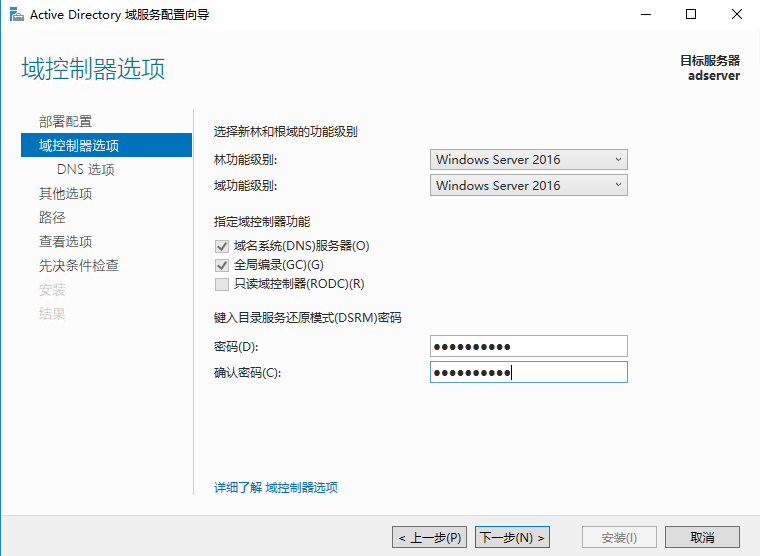

step 12.选择林和域功能级别,并输入目录还原模式密码,然后点击“下一步”

默认林中的第一棵域树的根域的域控制器必须担当全局编录服务器和必须安装DNS服务,不能是只读域控制器

设置”域还原密码”,此密码相当的重要,后续做数据库迁移、备份、整理、恢复的时候都可能用到

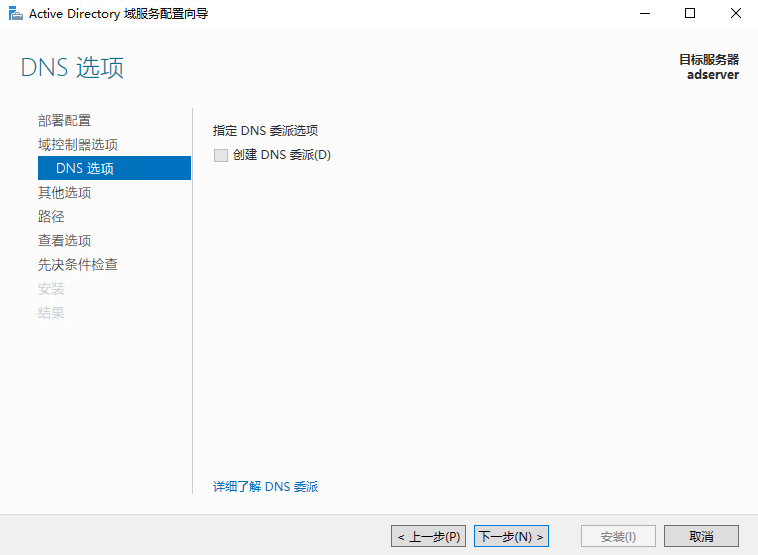

step 13.进入DNS选项,会出现一个警告,因为还没有安装DNS,直接忽略,点击“下一步”

step 14.NetBIOS名称,默认即可

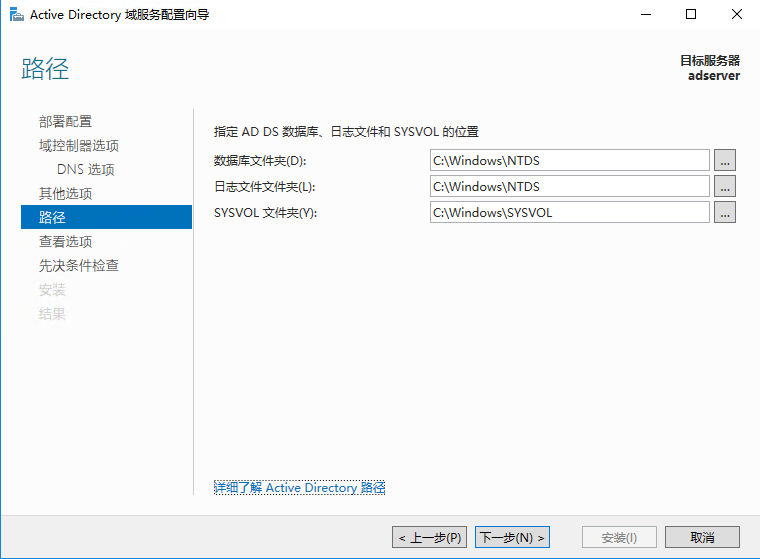

step 15.配置路径,使用默认的,直接点击“下一步”

进入AD 域的数据库文件、日志文件和共享文件位置设置页面,此处保持默认设置,点击 “下一步” 按钮:

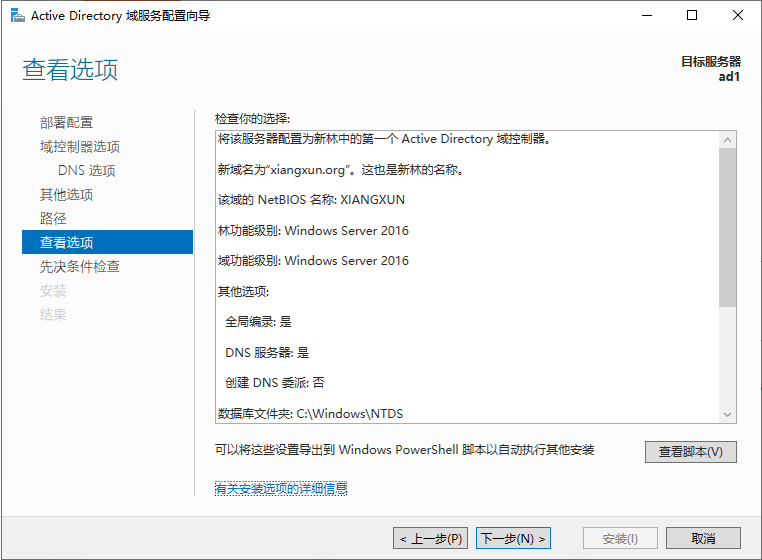

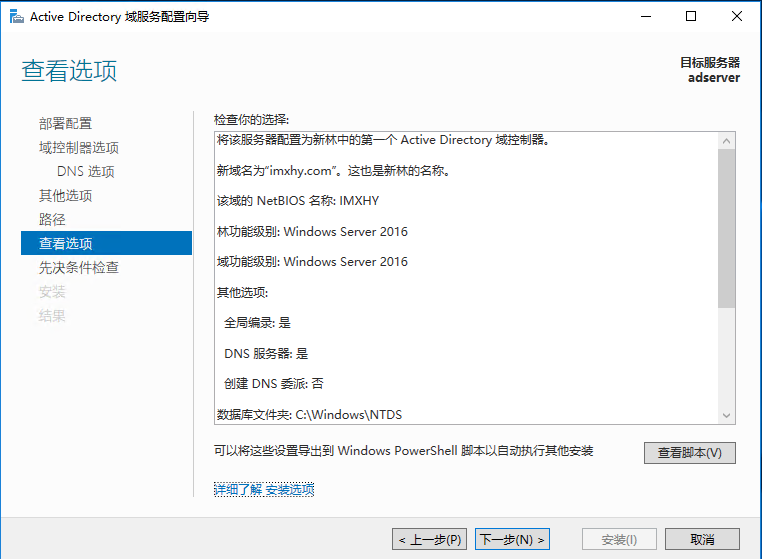

step 16.进入 “摘要” 界面,显示之前设置的摘要信息,点击 “下一步” 按钮:

也可查看详细脚本:

# # 用于 AD DS 部署的 Windows PowerShell 脚本 # Import-Module ADDSDeployment Install-ADDSForest ` -CreateDnsDelegation:$false ` -DatabasePath "C:\Windows\NTDS" ` -DomainMode "WinThreshold" ` -DomainName "imxhy.com" ` -DomainNetbiosName "IMXHY" ` -ForestMode "WinThreshold" ` -InstallDns:$true ` -LogPath "C:\Windows\NTDS" ` -NoRebootOnCompletion:$false ` -SysvolPath "C:\Windows\SYSVOL" ` -Force:$true clipboard

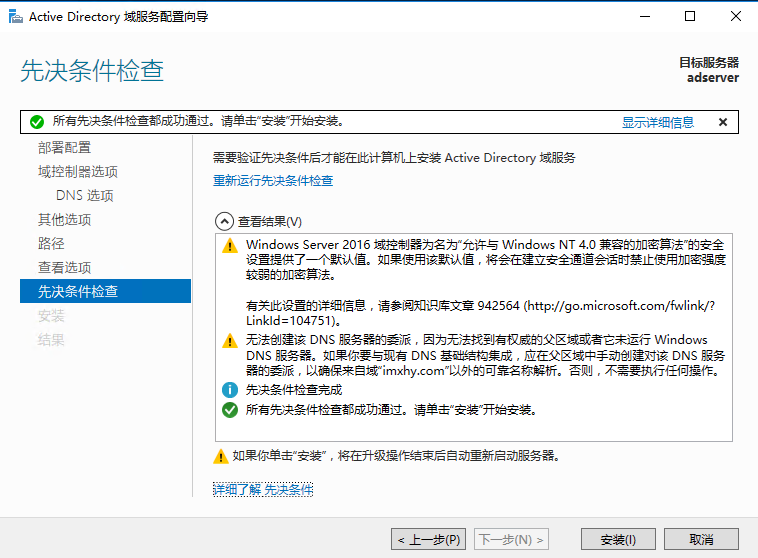

step 17.先决条件检查,通过后即可进行安装

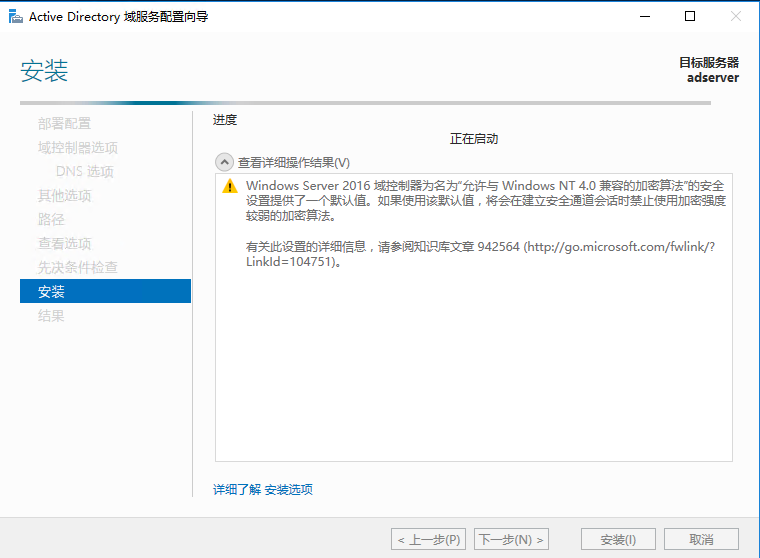

step 18.等待所有先决条件检查通过后,点击“安装”

step 19.等待安装完成

step 20.安装完成后,会提示重启。

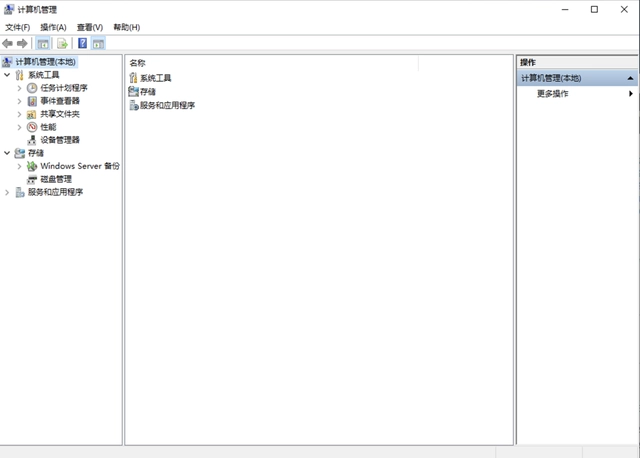

step 21.升级为域控后,计算机管理中就不存在用户和组管理了

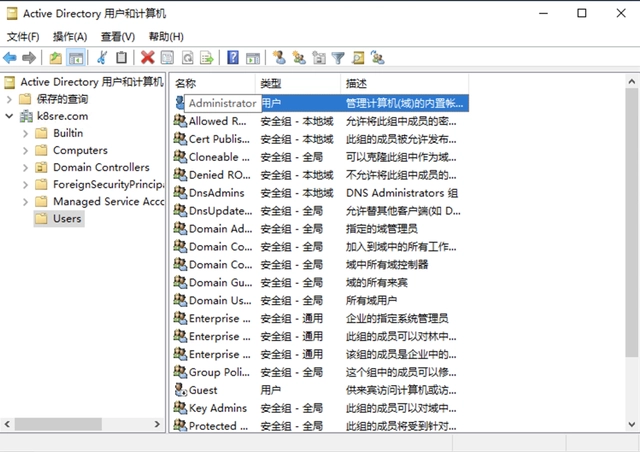

step 22.用户和组管理都在“Active Directory用户和计算机”中

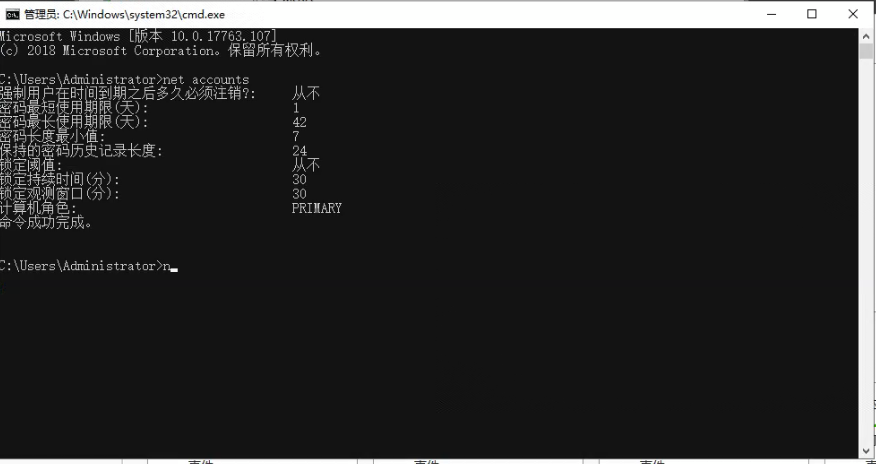

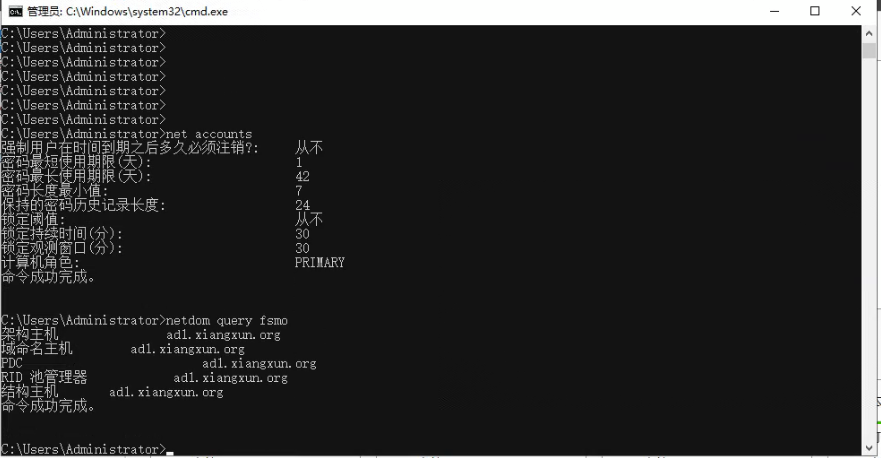

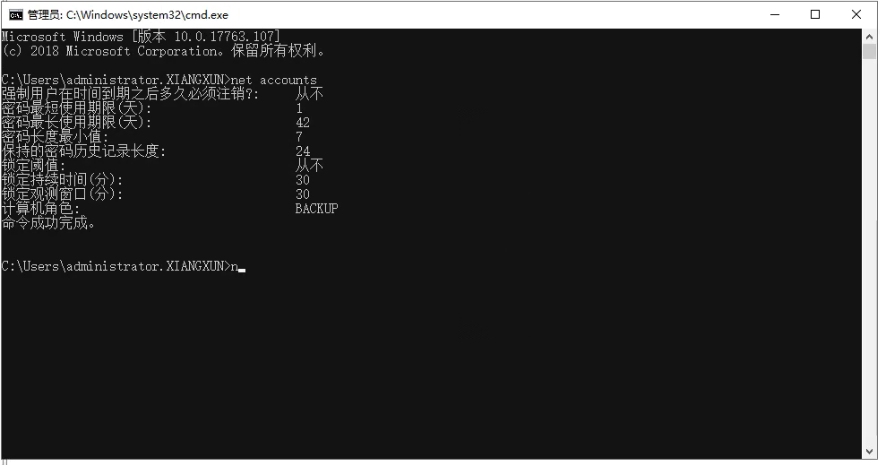

也可以验证来查看是否安装完成,CMD命令行输入 net accounts 可以查看计算机角色,如果是Primary,角色根域控制器

输入 netdom query fsmo 可以查看Fsmo五大角色是否安装在这个域控制器上面

4.安装辅助域控

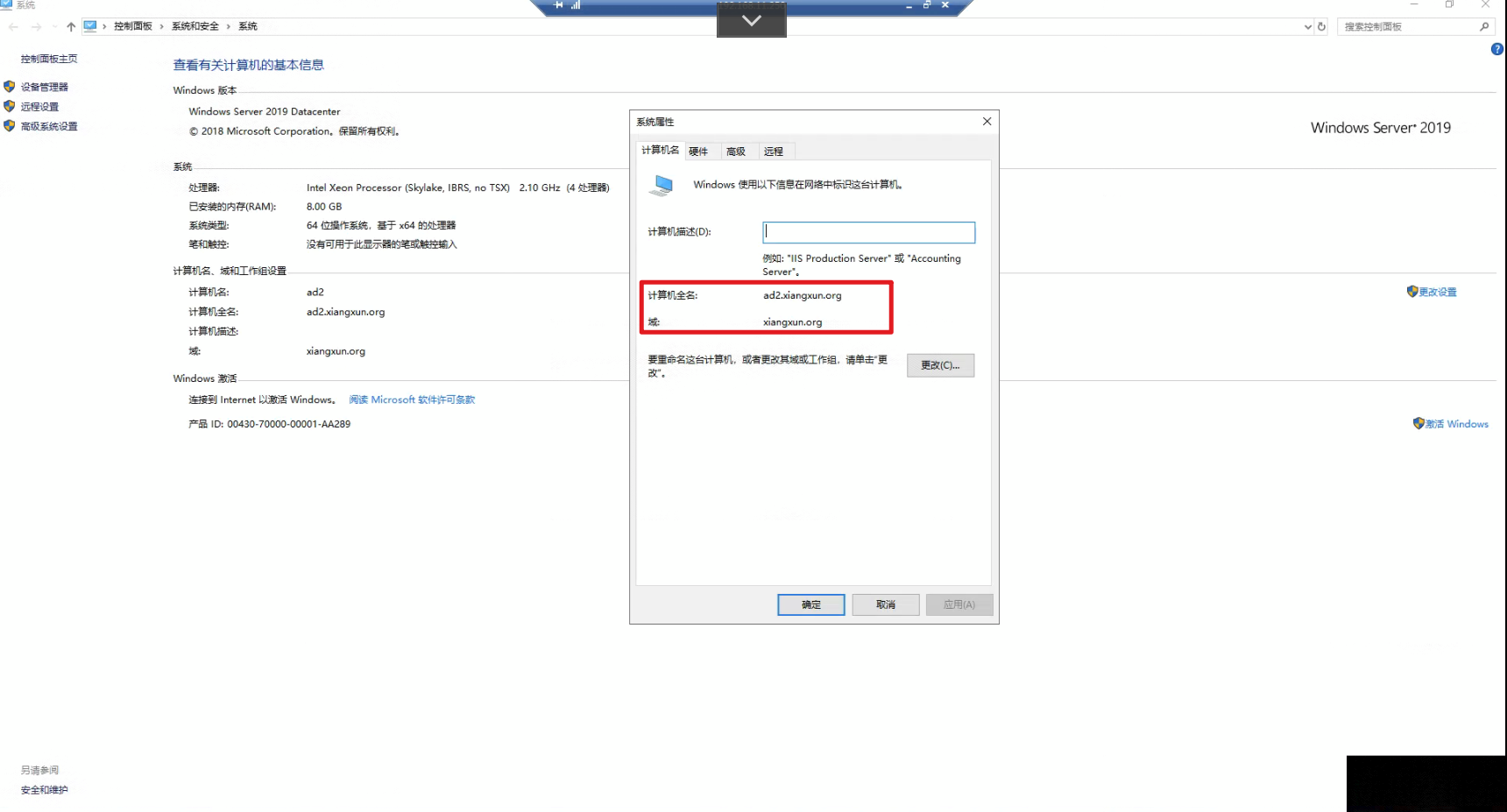

step 1.将辅助域控加入域

安装辅域控制器之前先把辅控制器加入主域控,为了测试主域控制器是否正常,同时也为了方便安装辅域控制器

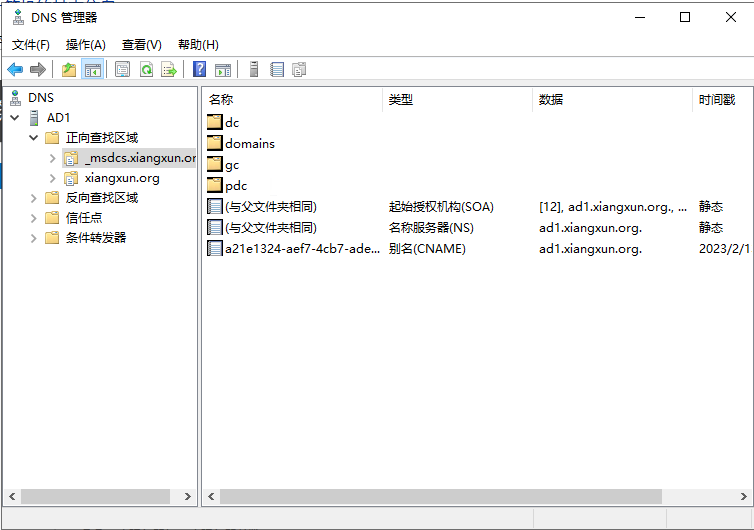

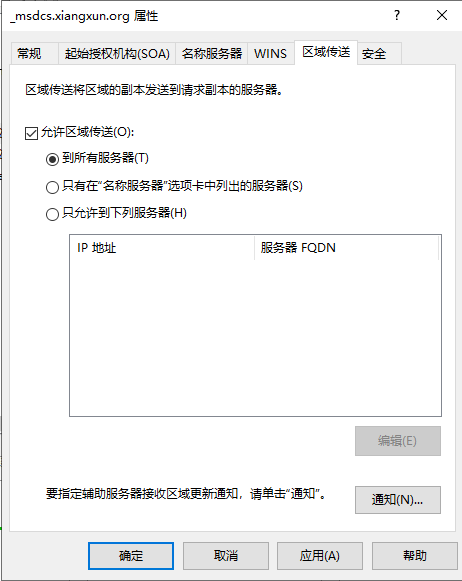

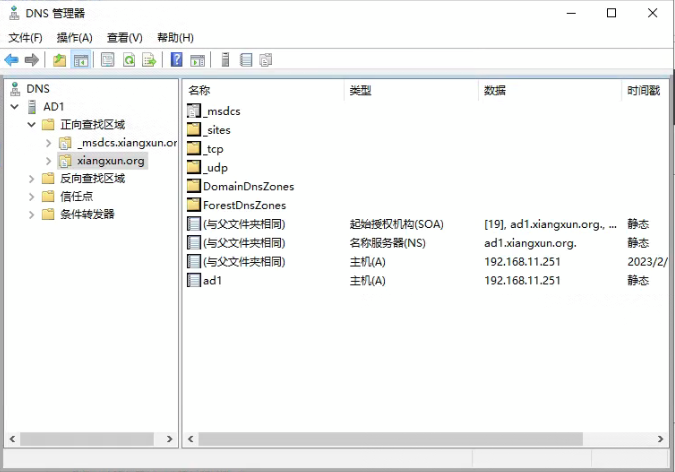

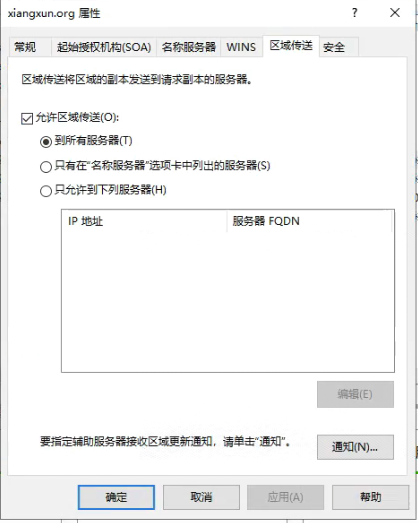

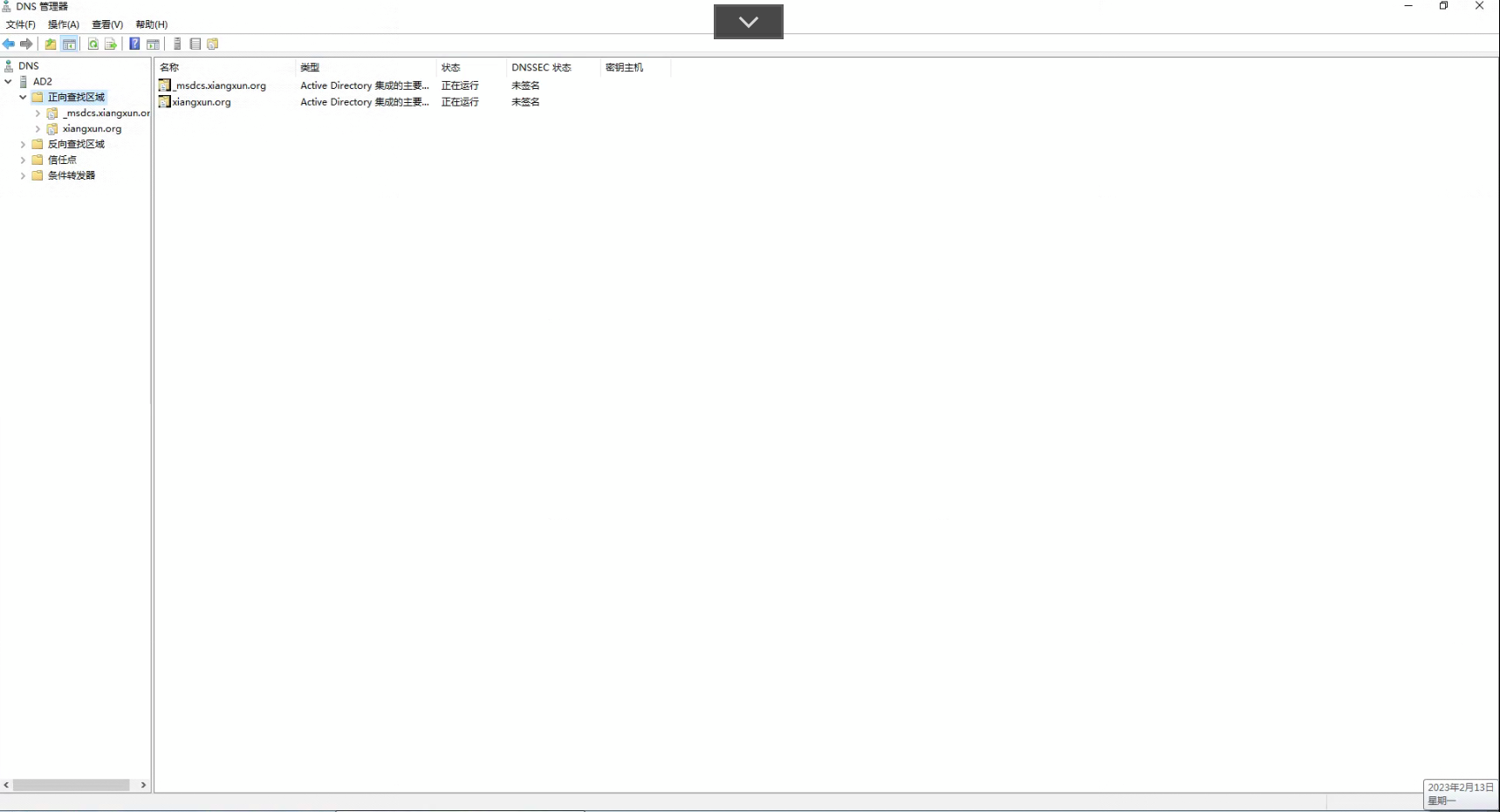

step 2.主域控制器和DNS集成,为了让辅域控制器的DNS同步主域控制器DNS,需要把主域控制器的DNS服务器_msdcs.xiangxun.com和 xiangxun.com 的起始授权机构(SOA)区域传送设置成允许。

step 3.辅域控加入域重启后,使用主域管理员账号密码进行登录。

step 4.打开服务管理器,添加角色和功能 安装AD域控制器

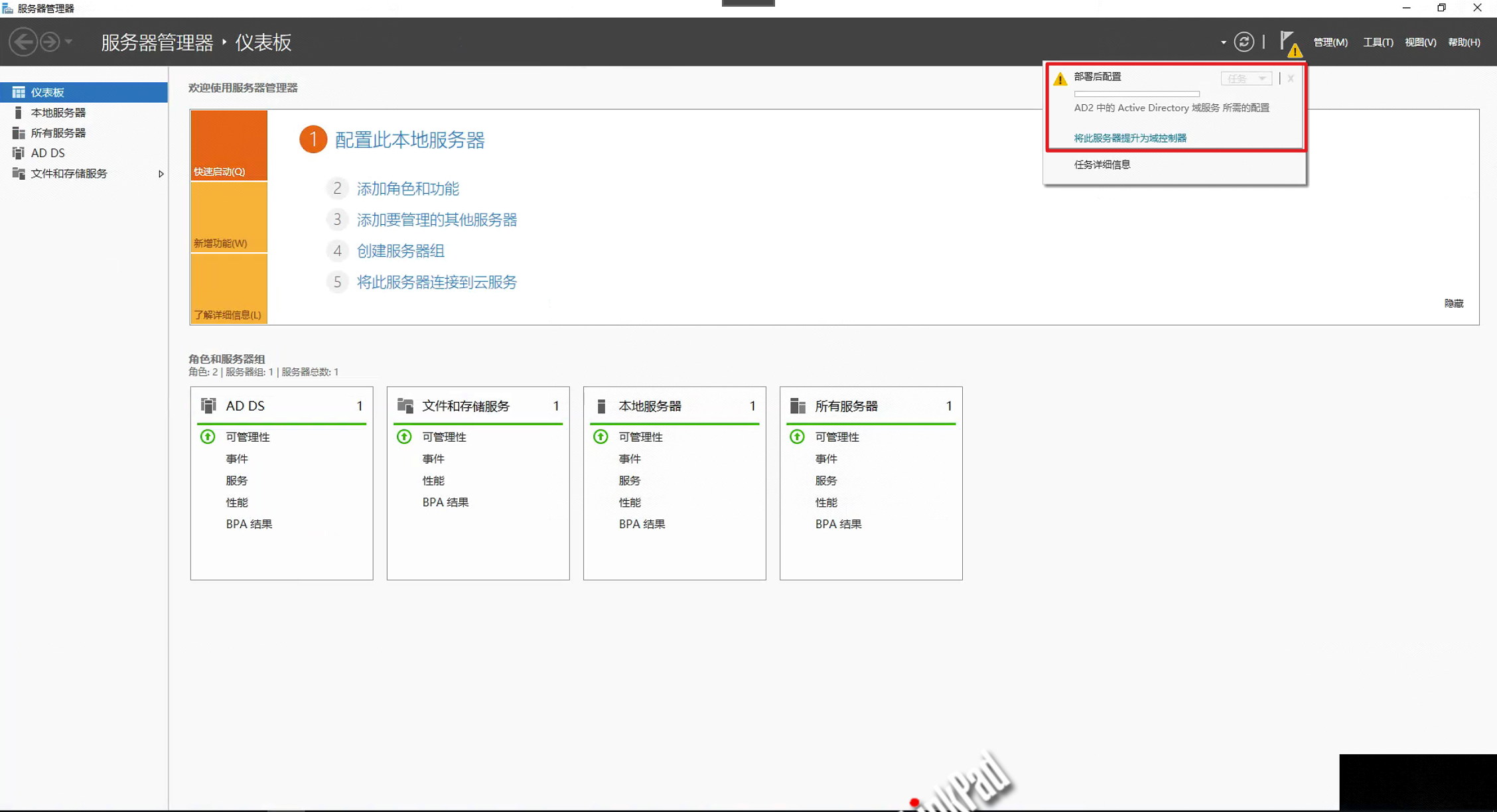

step 5.提升服务器为域控制器

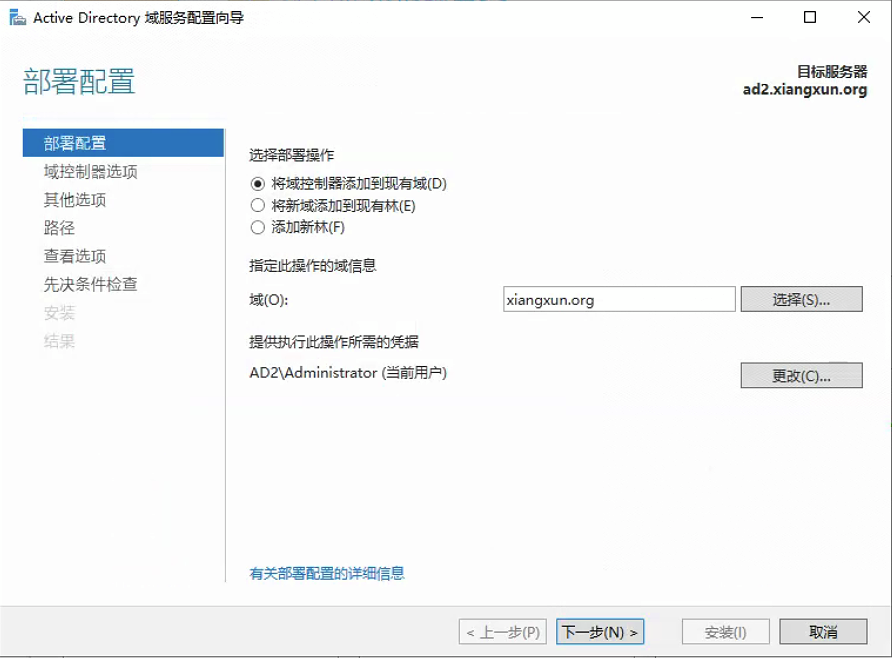

step 6.进入部署配置,选择“将域控制器添加到现有域”,并指定域及凭证,然后点击“下一步”

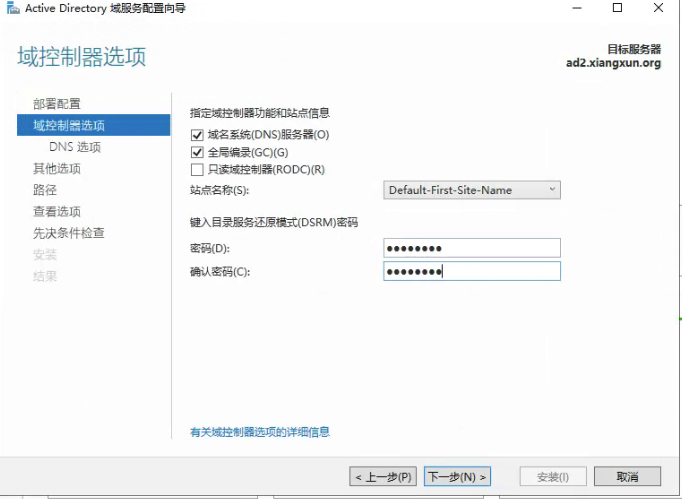

step 7.设置安装主域控时设置的目录还原密码,点击“下一步”

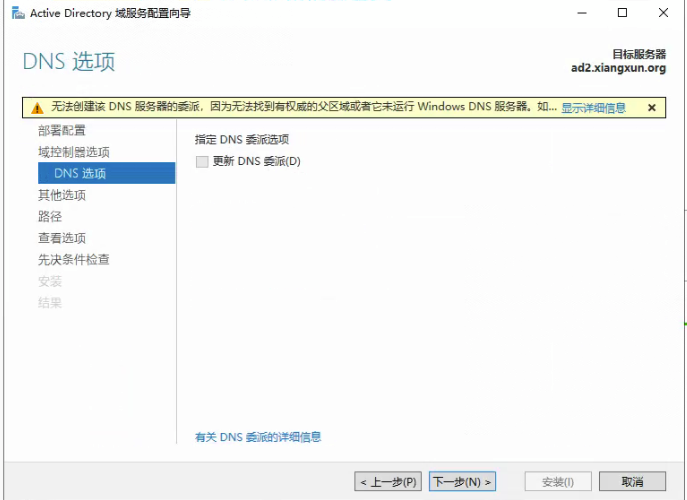

step 8.进入DNS选项,点击“下一步”

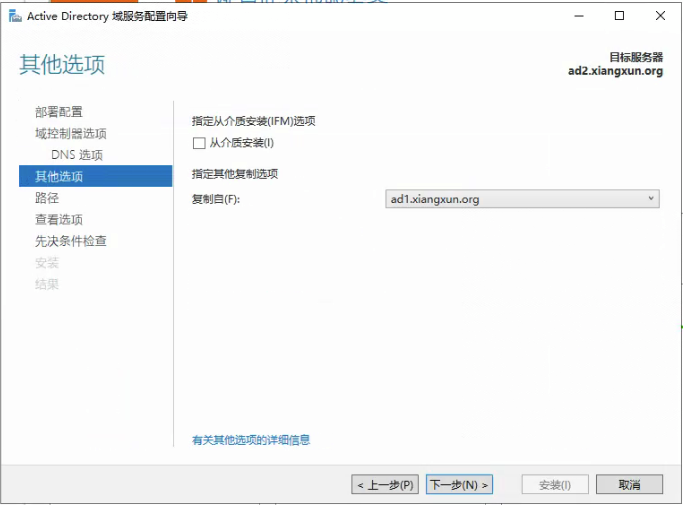

step 9.进入其他选项,指定其他复制选项,点击“下一步”

指定其他复制选项,选择主域;因为这台是辅助域控制器,这台服务器上的信息,需要和主域同步,所以这里要选择从主域复制;

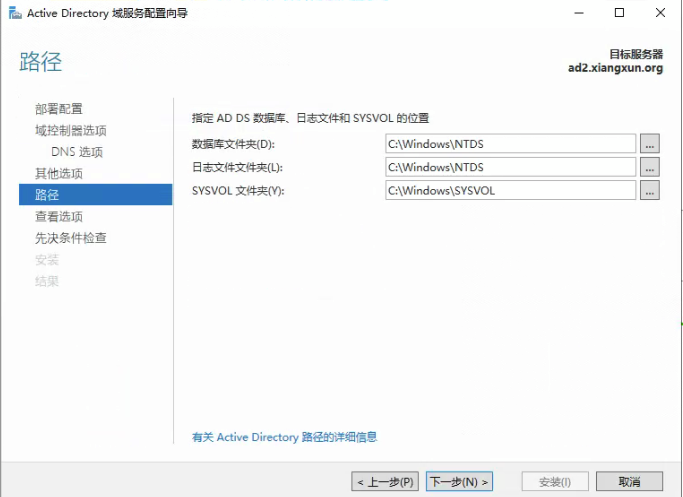

step 10.数据库文件夹、日志文件文件夹、SYSVOL文件夹的路径,这三个路径是可以修改的,可以指定到其他盘符;,点击“下一步”

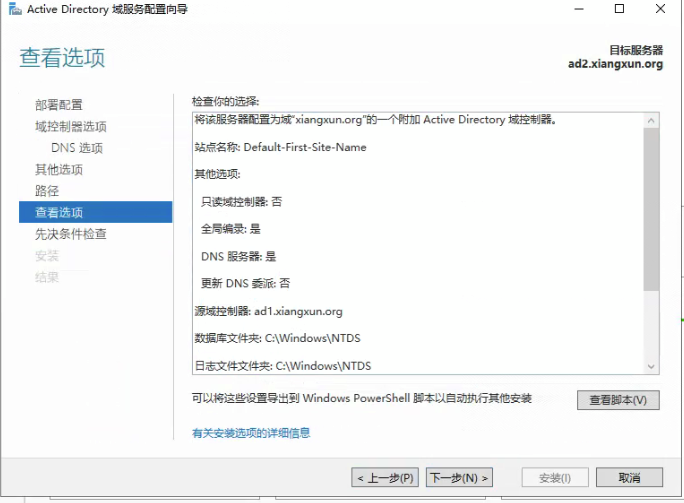

step 11.进入查看选项,点击“下一步”

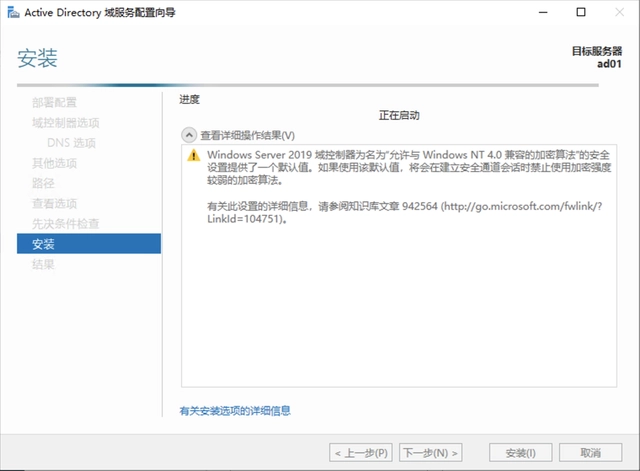

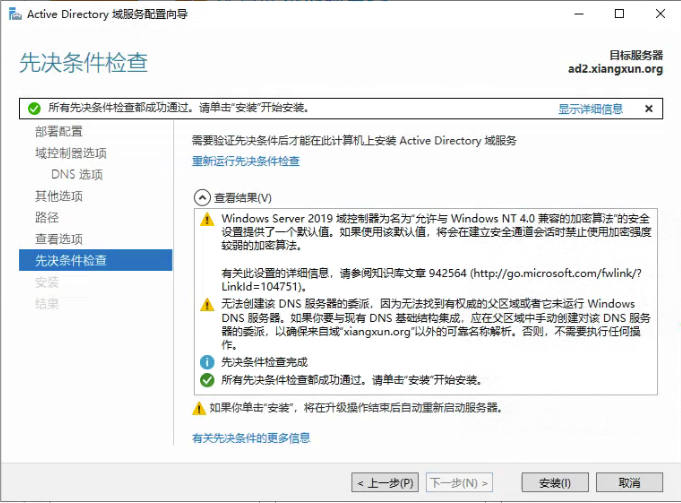

step 12.进入先决条件检查,完成后点击“安装”

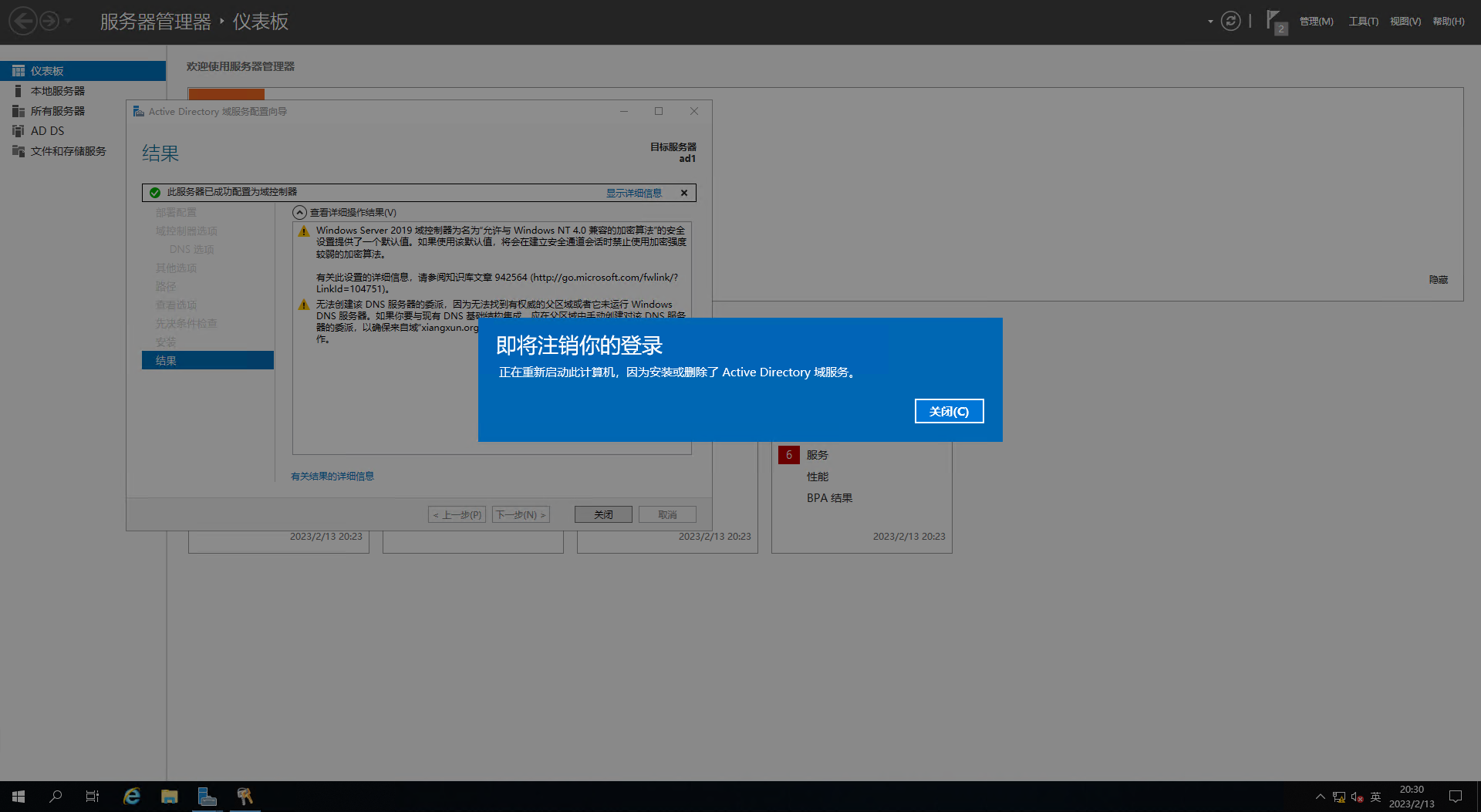

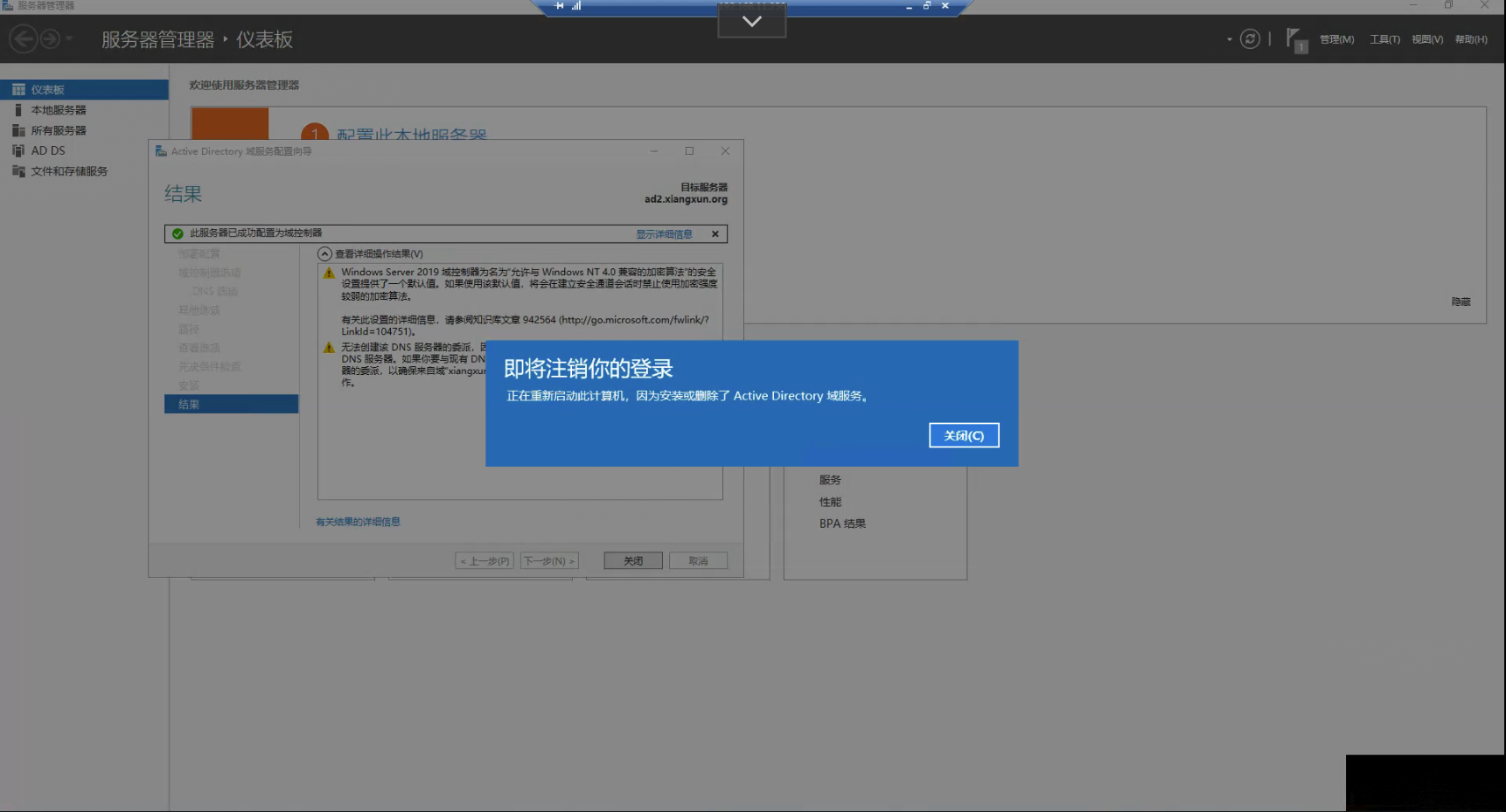

step 13.安装完成后,重启辅域控

step 14.打开辅域控上的DNS服务,确认安装是否正常

step 15.查看域的角色

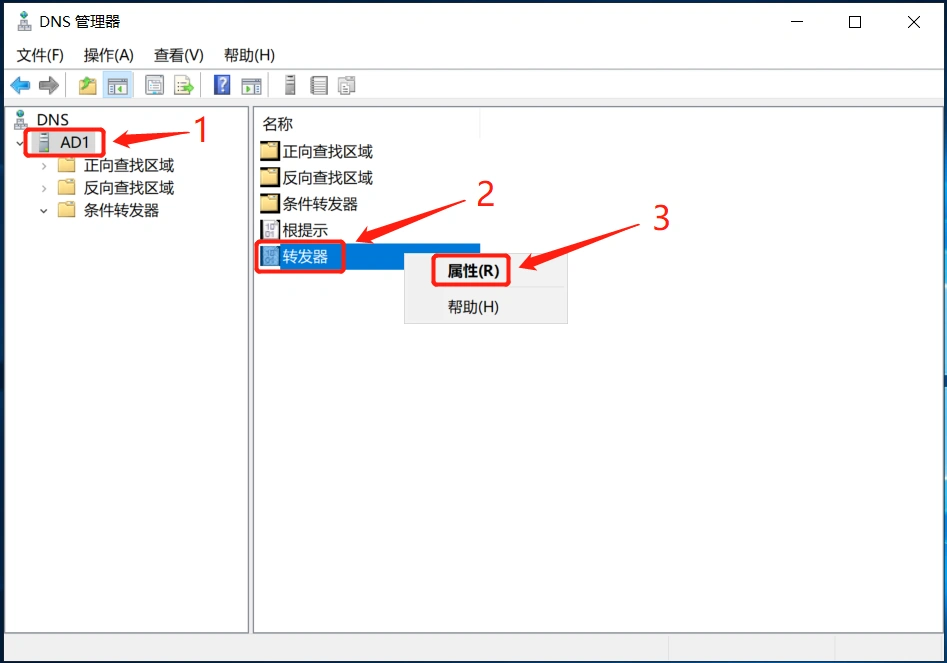

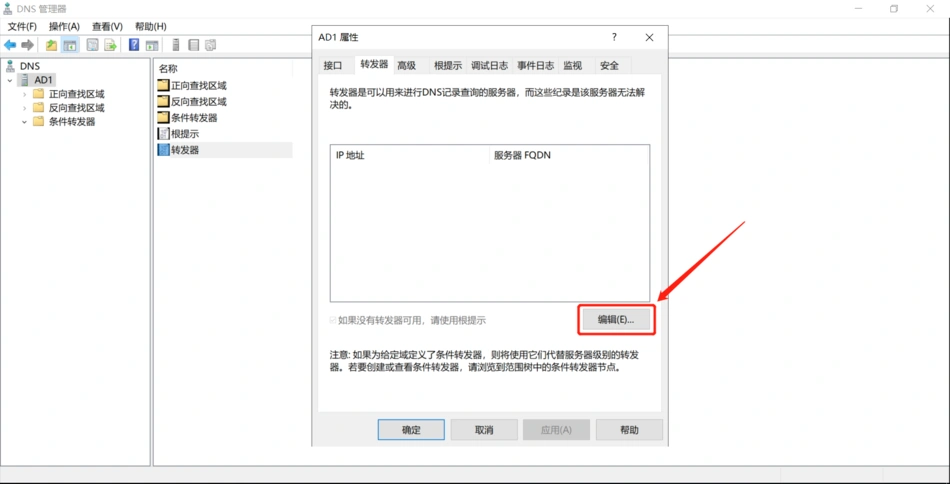

5.AD域中添加全局DNS解析

在DC中添加DNS服务器地址可以为域中的所有的电脑提供DNS解析服务,因为域中客户端的DNS解析地址都指向的是域控服务器 和 辅助(备用)域控服务器,解析外网的DNS地址也依赖于域控服务器 和 辅助(备用)域控服务器的转发,所以如果不在DC上面配置好解析外网的DNS地址,那么将导致域中的客户端访问外网时不能打开网站

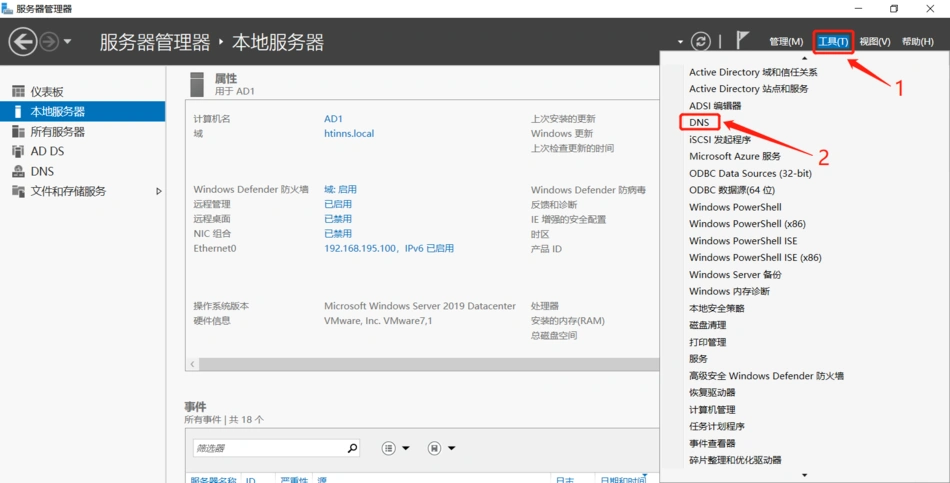

先将AD搭建完成,因为搭建AD的时候会自动安装DNS服务,一般都是DNS服务都是安装在DC服务器上

在转发器中添加DNS服务器地址,这样就可以为域中所有的电脑提供DNS解析服务

转发时间默认即可,除非默认不能满足需要,才手动调整,

在转发器中的DNS服务器地址可以根据实际情况填写,推荐阿里云的DNS地址:

223.5.5.5 223.6.6.6

填写完DNS地址后,正常情况下等待几秒钟后就会解析出相应的服务器信息

6.辅助域控升级为主域控

场景:模拟主域控完全不能启动,用命令的方式强制将辅助升级为主域控

命令强制升级的方式可以用在域控服务器异常状态的时候,也可以用在正常状态的时候;

建议在将辅助域控升级为主域控是都用命令强制升级的方式,因为用正常方式升级的话,可能会失败;

| 网络拓扑 | 服务器 | IP地址 | 系统版本 | 备注 |

|---|---|---|---|---|

| dc1 | 192.168.10.10 | Windows Server2019 | 主域控(模拟损坏) | |

| dc2 | 192.168.10.11 | Windows Server2019 | 辅助域控(后面变更为主域控) | |

| dc3 | 192.168.10.12 | Windows Server2019 | 辅助域控 | |

| user | 192.168.10.100 | Windows 10 | 客户端 |

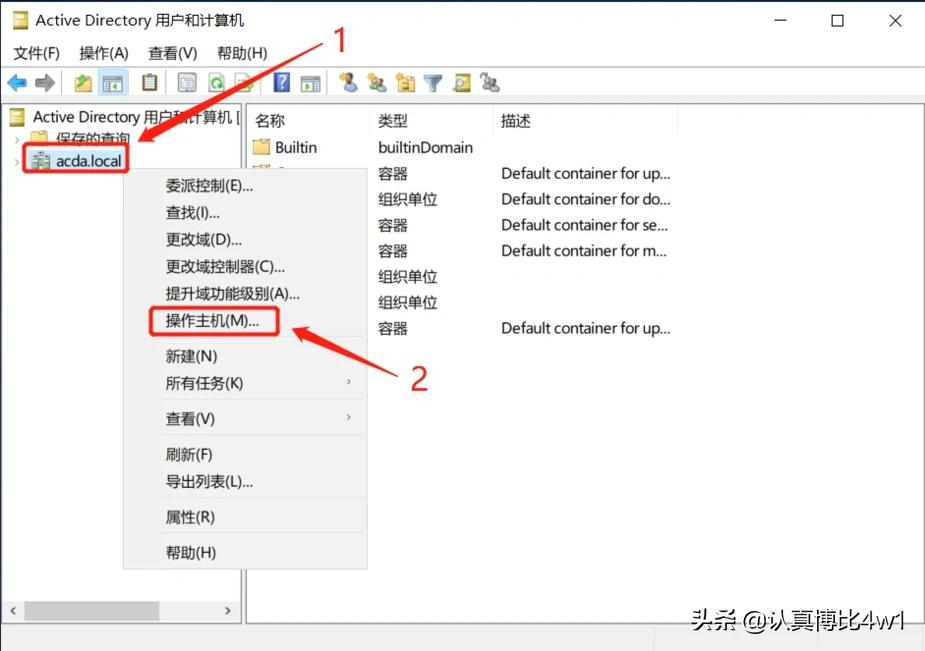

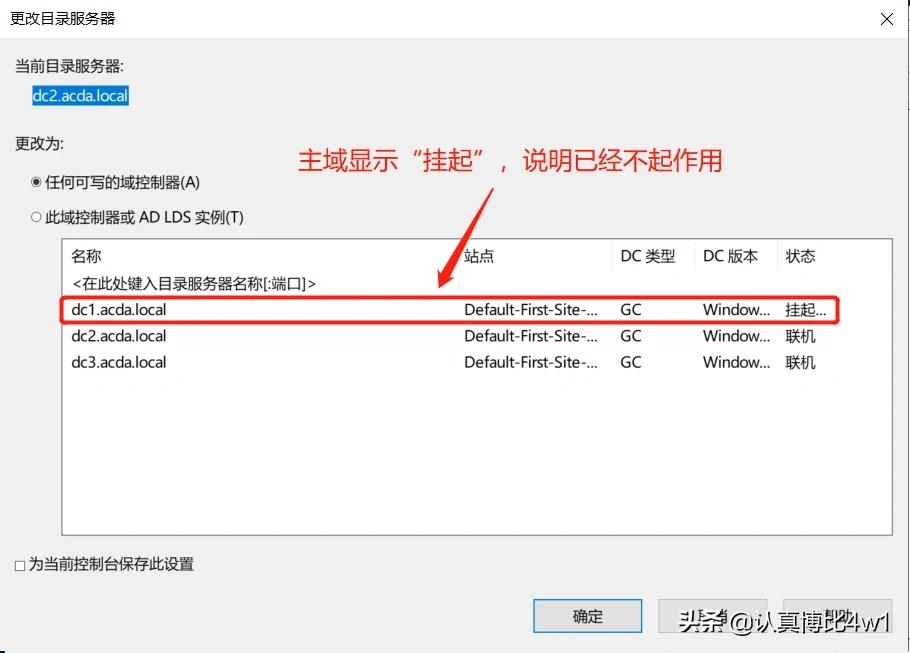

step 1.查看当前域控服务器信息

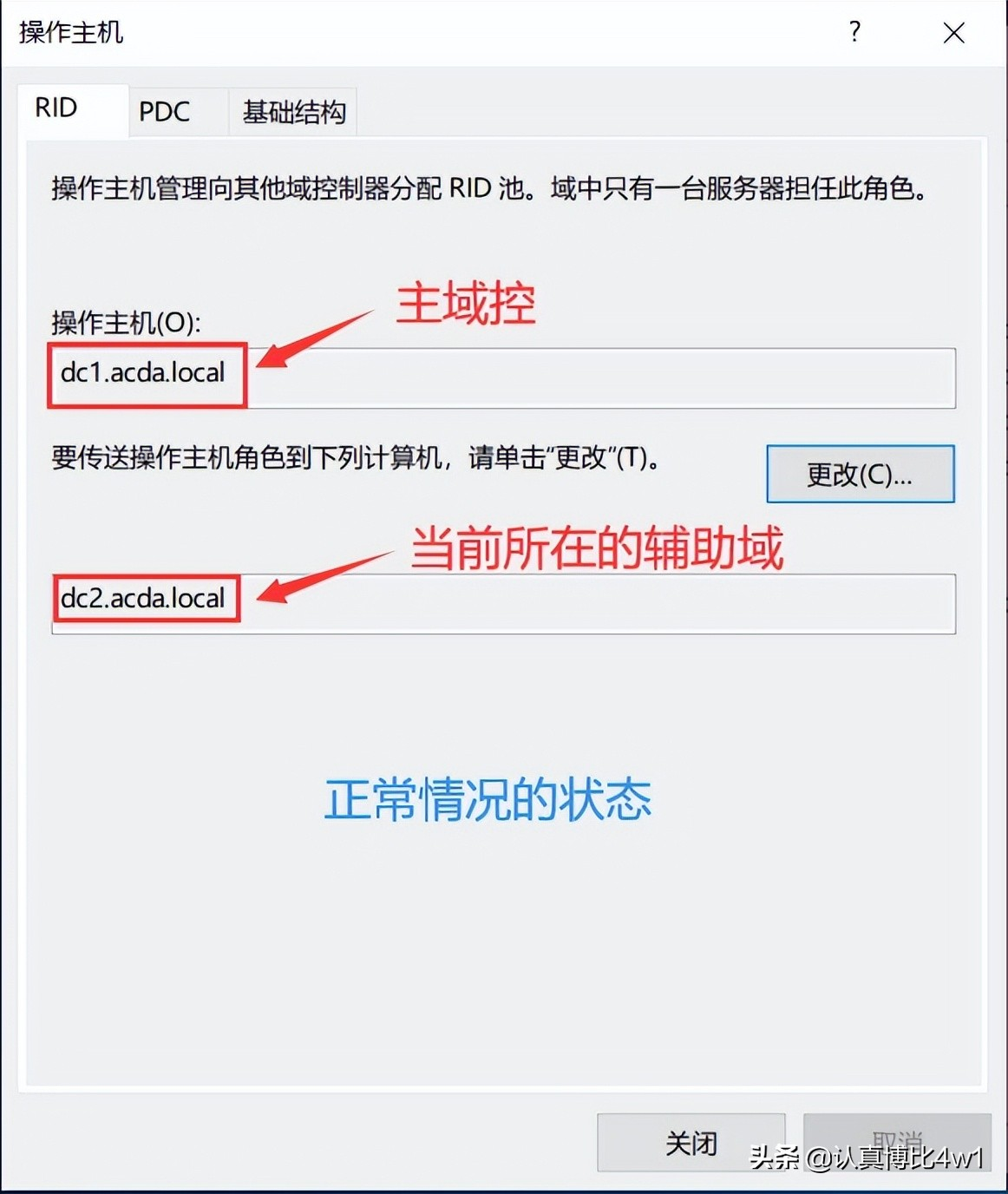

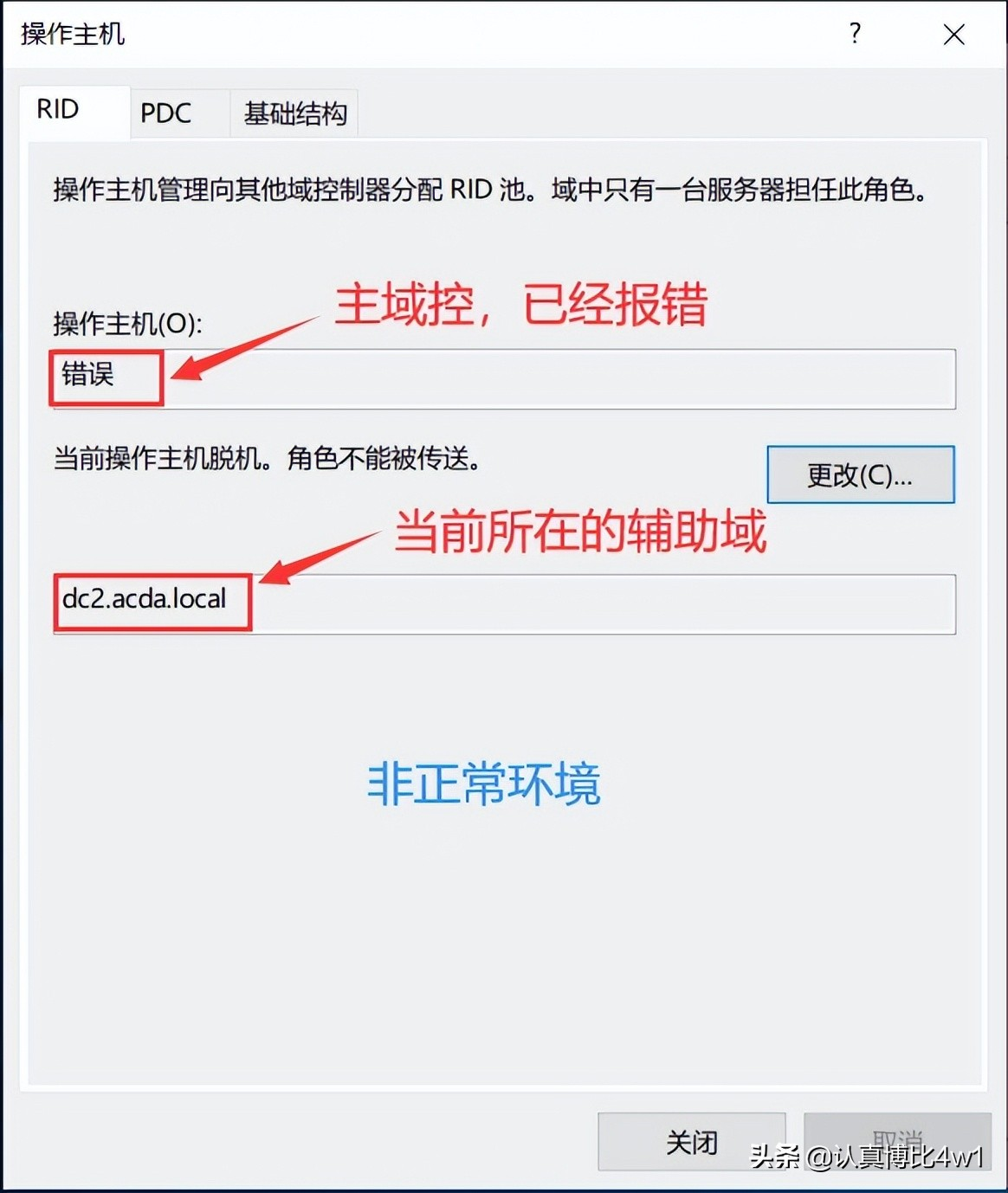

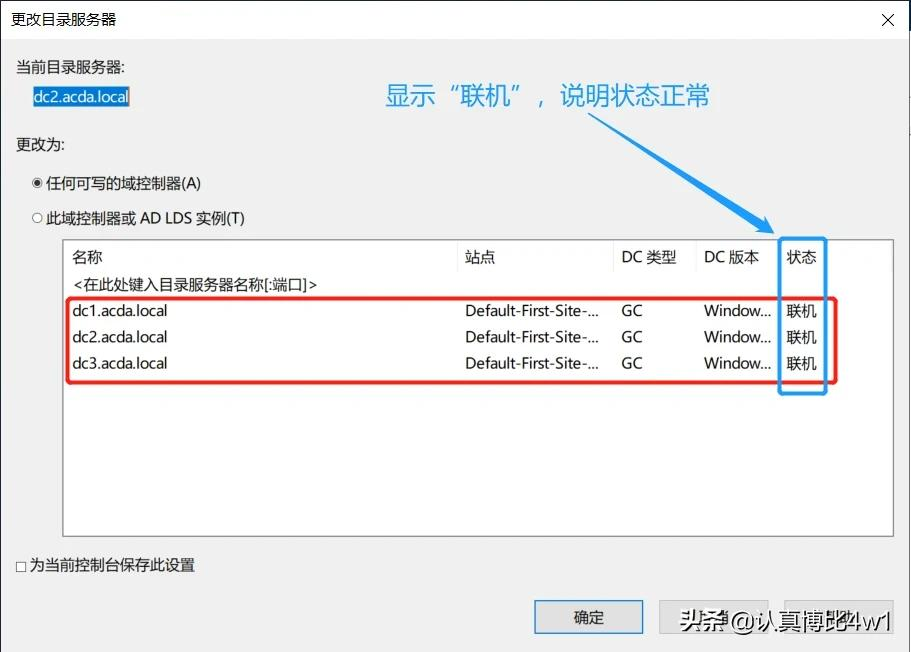

先通过下面方式查看域控当时的状态是否正常,从而进行对域控环境的判断

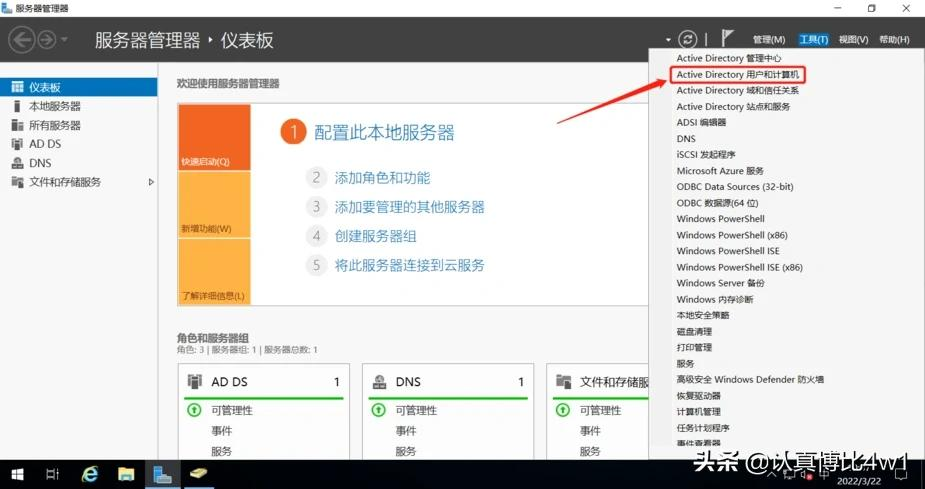

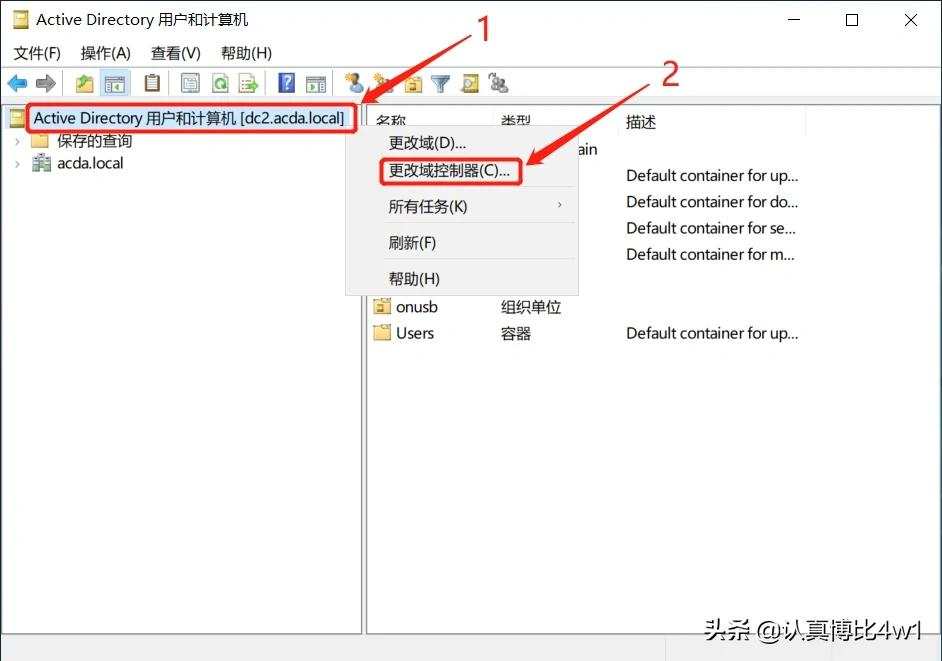

所有的查看操作都是在 “Active Directory 用户和计算机” 里面

查看 “操作主机”

查看 “更改域控制器”

step 2.查看域控相关信息

以下命令需要以管理员运行 PowerShell

查看域控所在的服务器

netdom query fsmo

step 3.强制将FSMO五个角色移到新的备用域

C:\Users\Administrator.ACDA> ntdsutil C:\Windows\system32\ntdsutil.exe: roles fsmo maintenance: connections server connections: connect to server dc2 # dc2为域中存活的备用域服务器,一般为执行当前命令的服务器 绑定到 dc2 ... 用本登录的用户的凭证连接 dc2。 server connections: quit # 输入完上面的命令不要关闭powershell窗口,继续输入一下命令 # 强制转移5个角色,Seize为强制,每次强制转移角色的时候会弹出提示框,都选择“是” Seize naming master Seize infrastructure master Seize PDC Seize RID master Seize schema master

step 4.原主域控的数据

清除原主域控数据的残留信息(元数据),在原辅域控(现主域控)PowerShell 使用 ntdsutil 命令进行清除;

C:\Users\Administrator.ACDA> ntdsutil ntdsutil: metadata cleanup #进入服务器对象清理模式 metadata cleanup: select operation target #进入操作对象选择模式 server connections: quit select operation target: list sites #列出当前连接的域中的站点 select operation target: select site 0 #选择站点 0 select operation target: List domains in site #列出站点中的域 select operation target: select domain 0 #选择域 0 select operation target: List servers for domain in site #列出所有服务器 select operation target: select server 0 #选择域中的将要删掉服务器 (域控) select operation target: quit metadata cleanup: Remove selected server

如果中间断开和服务器的连接,需要重新执行以下命令.

7.域用户创建及加入

7.1.创建用户

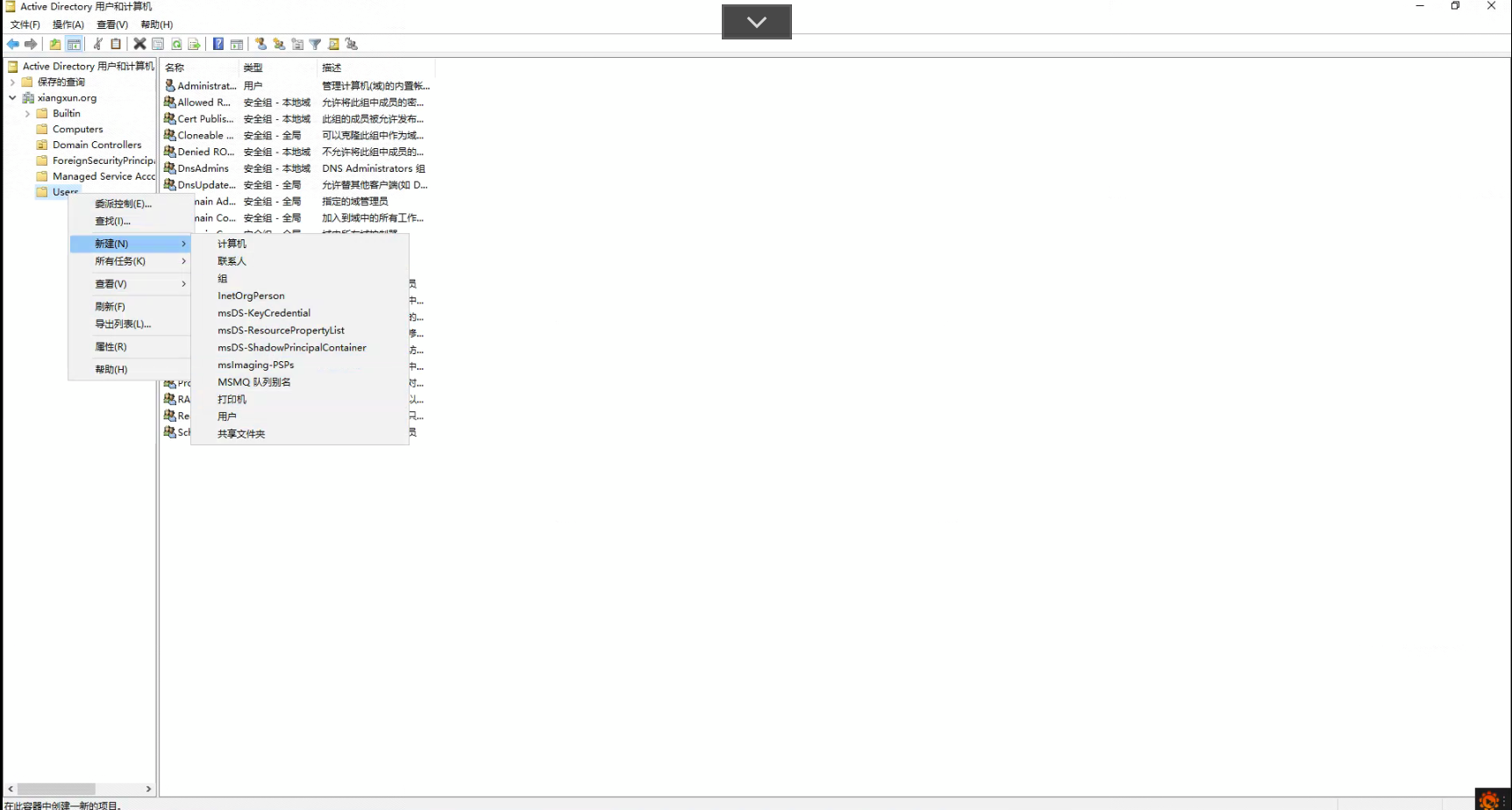

step 1.控制面板 -> 管理工具 -> Active Directory 用户和计算机,或者通过服务器管理器进入

step 2.新建用户

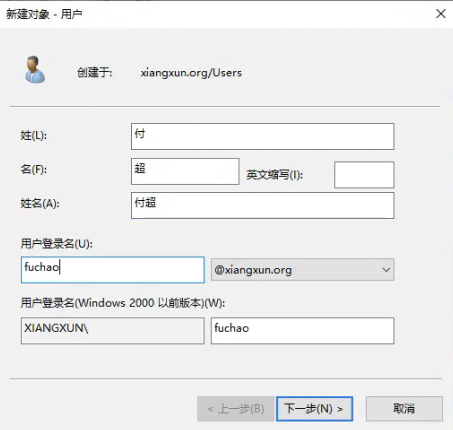

step 3.输入用户

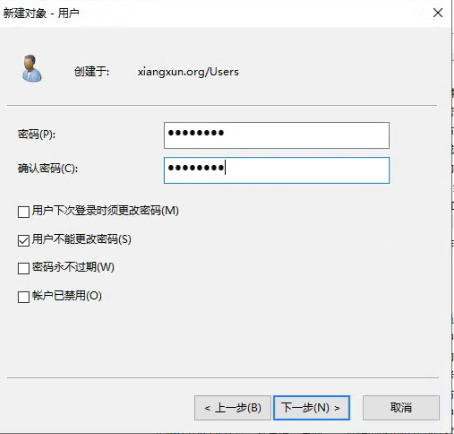

step 4.设置密码,符合一定密码复杂度要求的密码。(Admin123)

step 5.确认信息

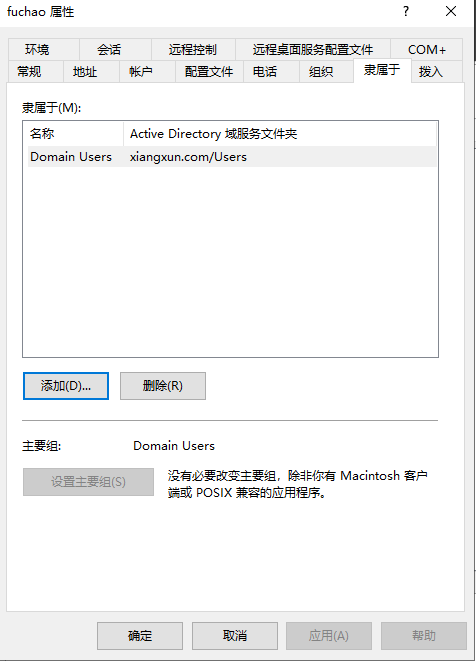

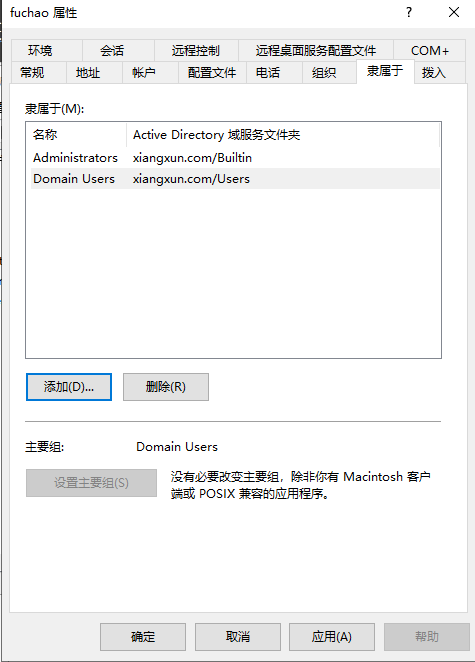

step 6.将用户加入administrators管理组中

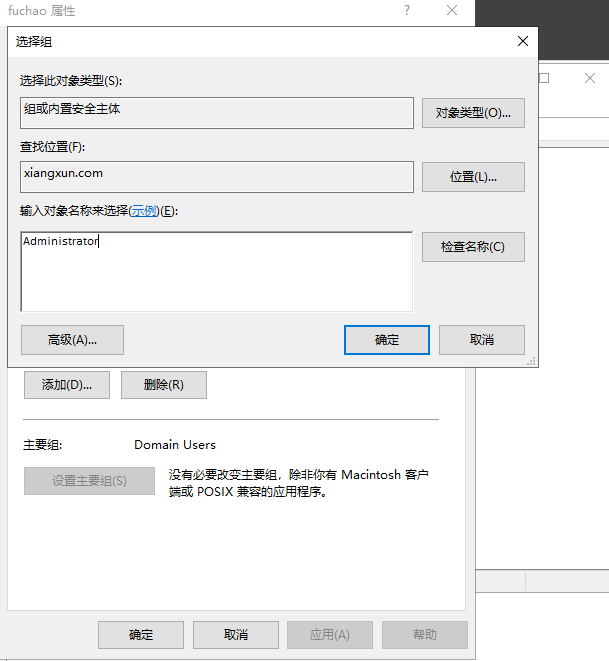

右侧找到用户,右击属性,在隶属于中,点击 添加,输入‘Administrator’

7.2.创建组

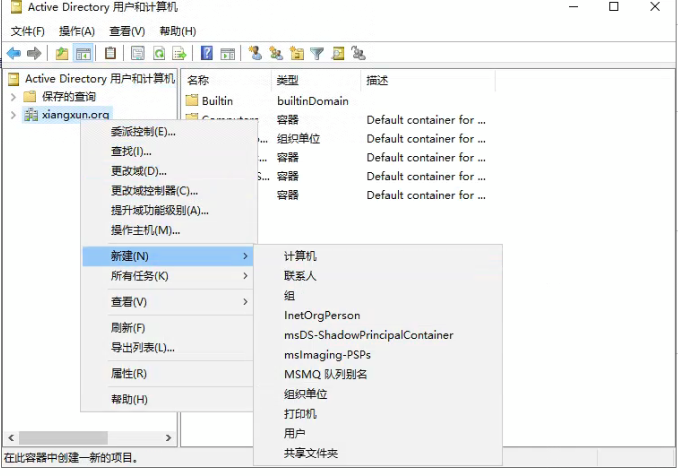

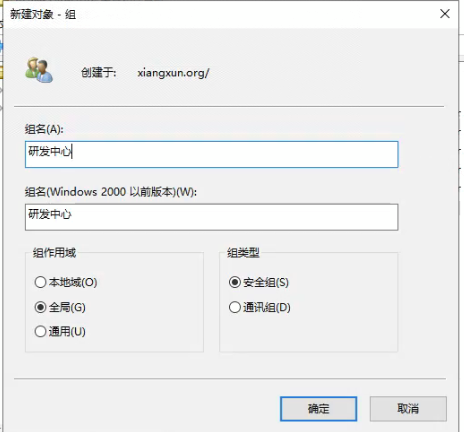

step 1.右键点击域服务器-新建-组

step 2.输入组名,默认全局和安全组,点击确定创建成功

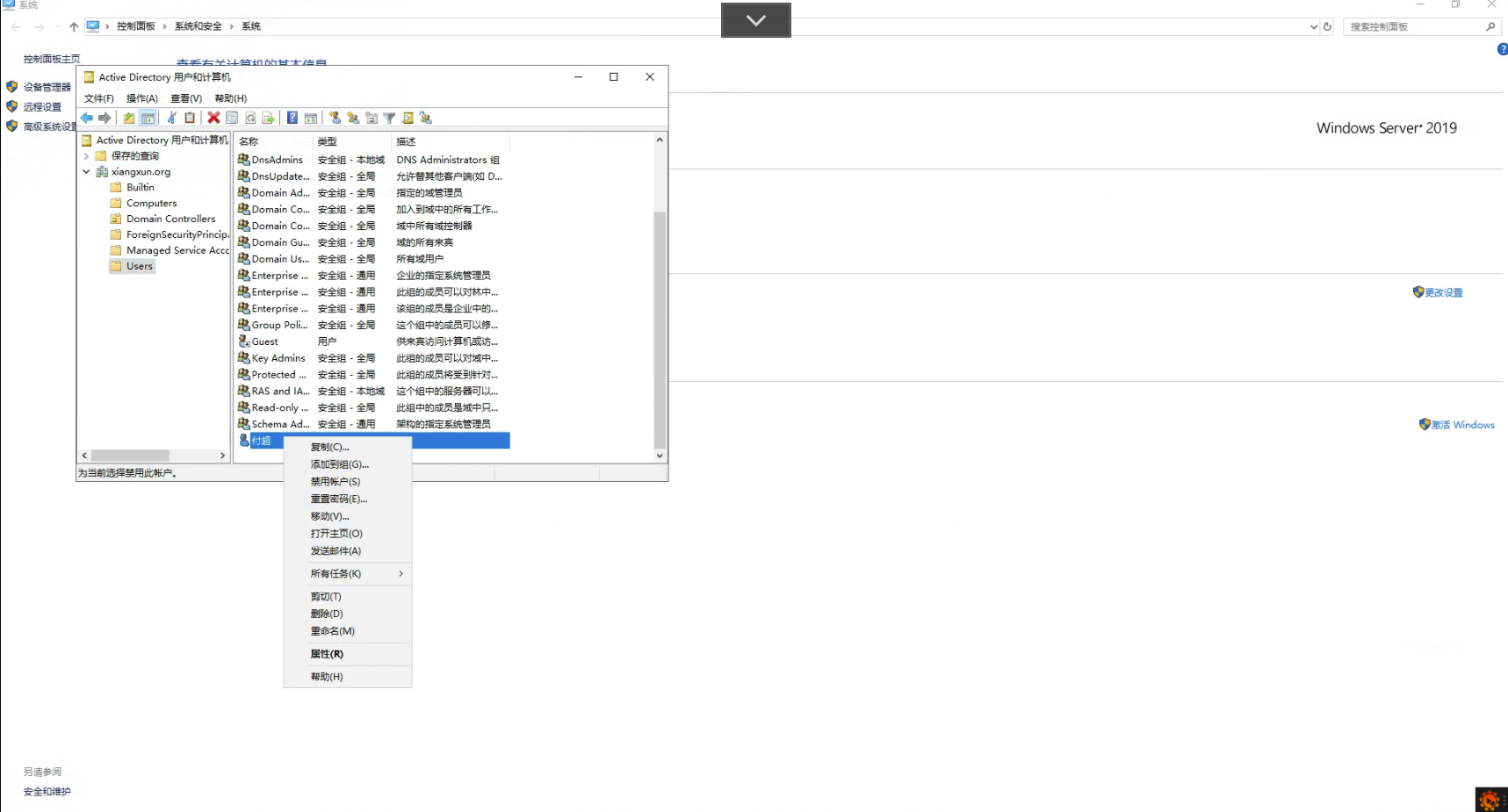

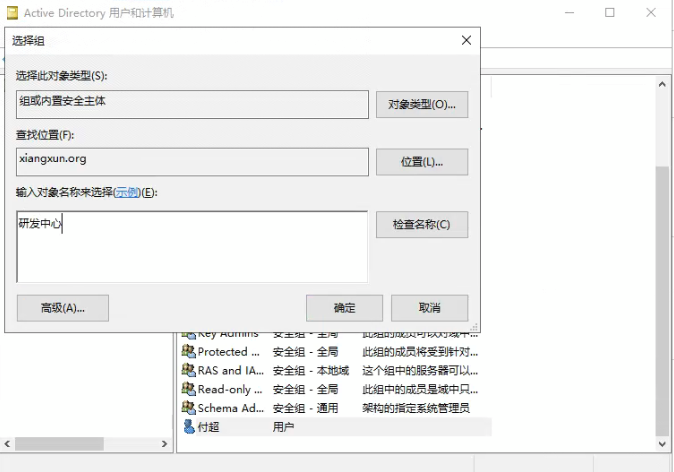

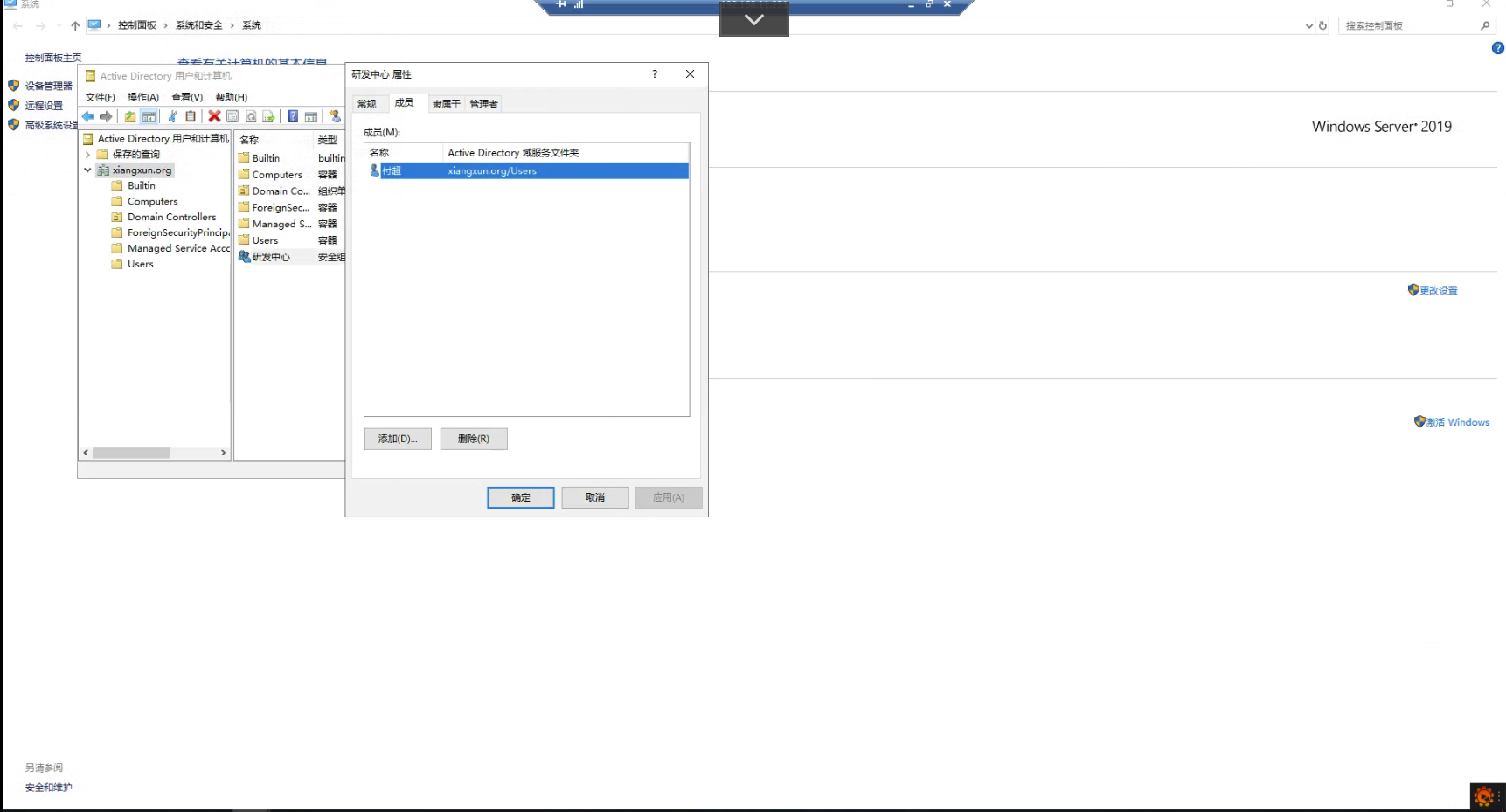

step 3.将域账号加入组

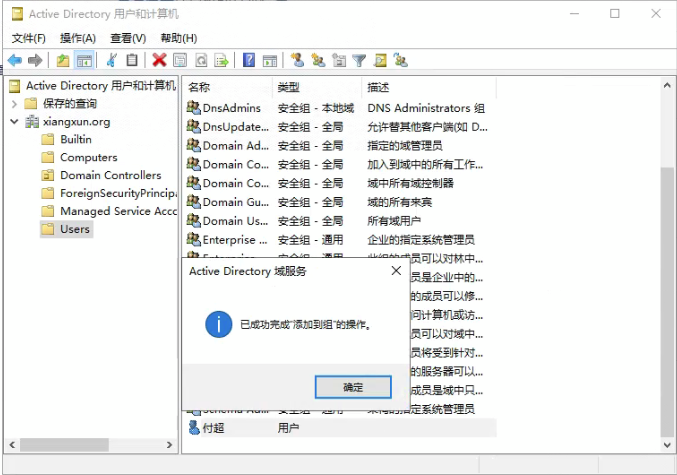

右键点击创建好的域用户账号,点击‘添加到组’,输入要添加到的组的名称,点击‘检查名称’验证组是否存在,存在会加下划线,点击确定

step 4.验证是否加入

右键点击加入的组-属性-成员,加入成功

7.3.加入域控

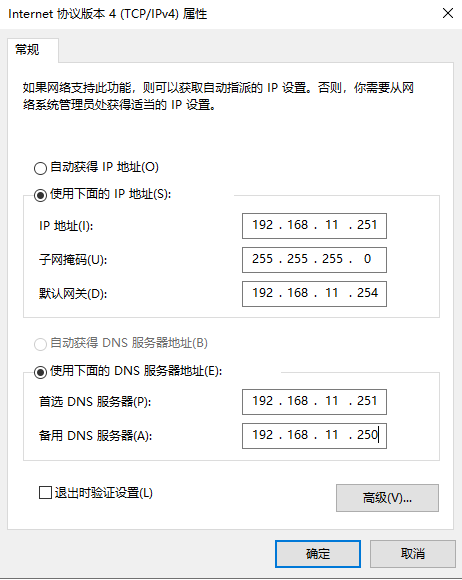

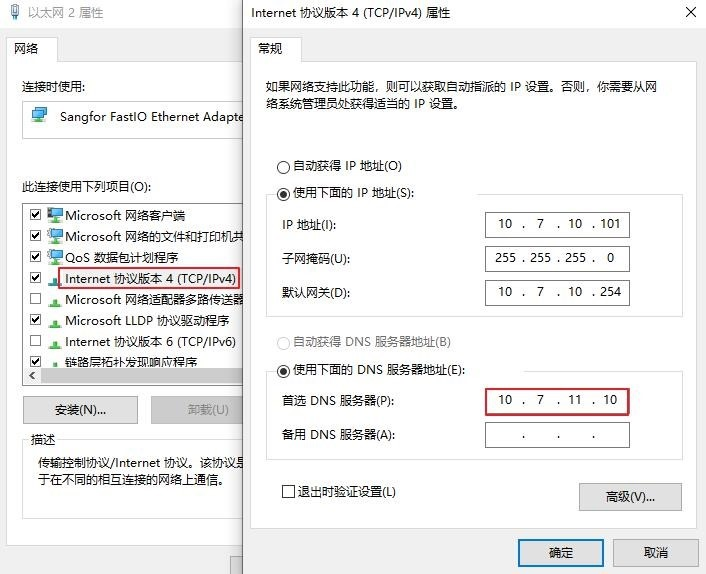

step 1.修改客户端的DNS

step 2.计算机属性,高级 -> DNS -> 此连接的 dns 后缀,添加域控的完整名称

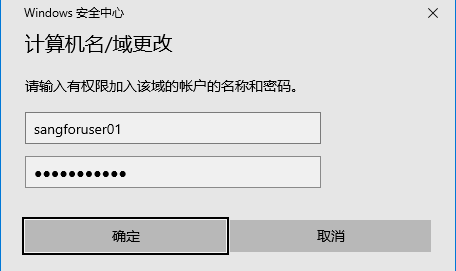

计算机右键 -> 属性 -> 高级系统设置 -> 计算机名 -> 更改 ; 修改计算机名nodea,修改隶属于域:imxhy.com

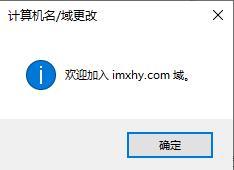

点确定之后弹出一个输入在域控中建立的用户的用户名和密码

加入成功,加入成功后建议重启计算机

nodea.imxhy.com等客户端都需要配置相关DNS为172.24.8.35,才能加入域“imxhy.com”。

7.4.服务器配置域帐户管理员

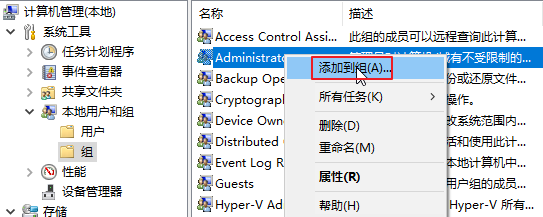

在nodea.imxhy.com计算机继续使用本地管理员administrator登录,分别将“imxhy\sangforuser01”帐户添加为本机管理员,如图所示:

添加——>高级

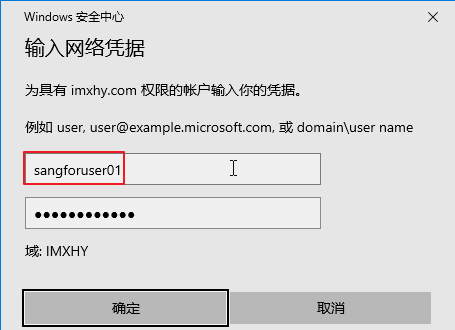

输入用户名:sangforuser01,密码:Sangfor@2021

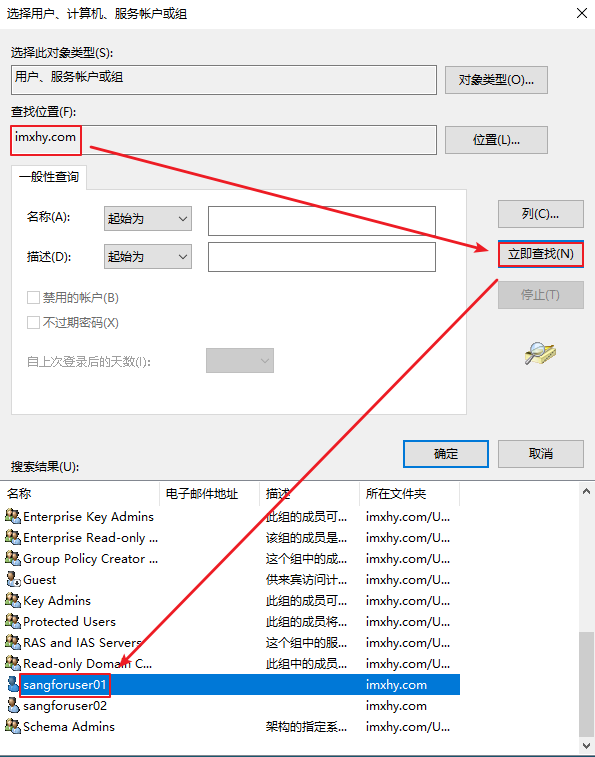

将sangforuser01加入到管理员组

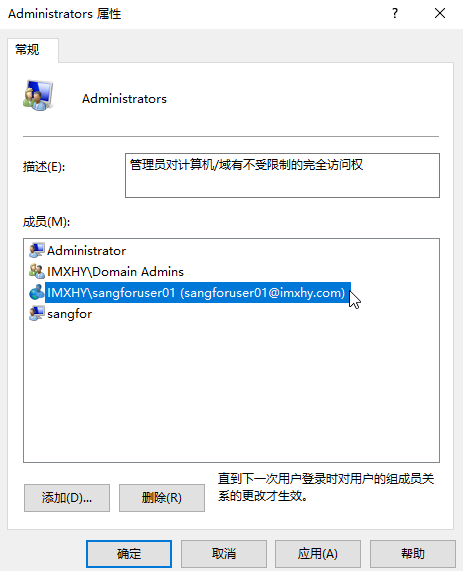

确认添加成功

注销本地administrator,使用sangforuser01@imxhy.com用户登录,确认已具有管理员权限。

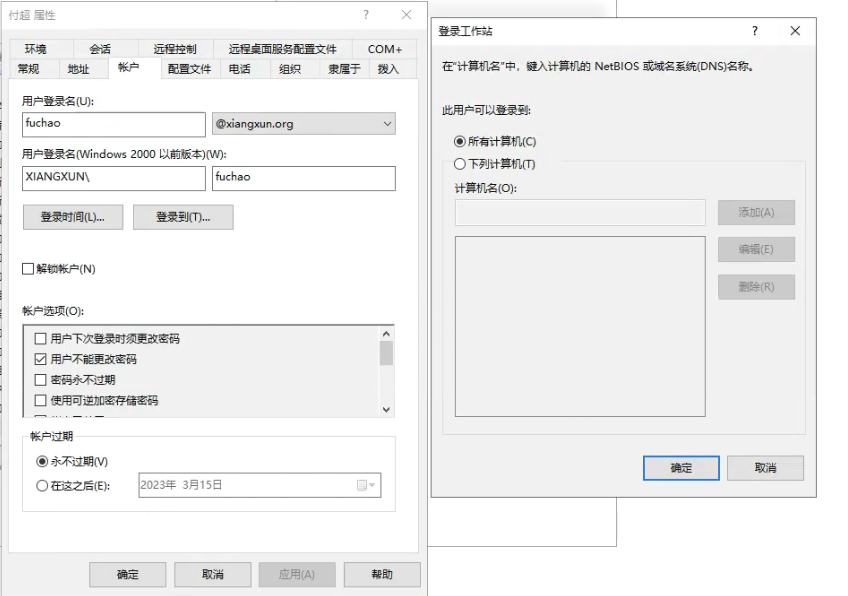

7.5.域用户绑定到指定计算机

7.6.组织单位和组的区别

组主要用于权限设置,而组织单元则主要用于网络构建;另外,组织单元只表示单个域中的对象集合(可包括组对象),而组可以包含用户、计算机、本地服务器上的共享资源、单个域、域目录树或目录林。

组织单位是ou,组是group;前者是个目录,后者用来设置权限(主要文件夹权限)。

组策略是对OU下面的计算机和账号对象生效的,对组不生效.

组织单元是域中包含的一类目录对象如用户、计算机和组、文件与打印机等资源,是一个容器,可以在OU上部署组策略

组在AD中可以理解为权限目录,它指定了用户在AD中所具有的一些属性,也可以理解为权限的集合。

组织单元是域中包含的一类目录对象如用户、计算机和组、文件与打印机等资源。是一个容器。组织单元还具有分层结构可用来建立域的分层结构模型,进而可使用户把网络所需的域的数量减至最小(这点应该很好理解了吧,组织单元的分层肯定要比森林方便管理吧^_^)。组织单元具有继承性,子单元能够继承父单元的acl。同时域管理员可授予用户对域中所有组织单位或单个组织单位的管理权限。就像一个公司的各个部门的主管,权力平均化能更有效的管理

7.7.批量新建域用户

dsadd user创建用户:

Dsadd是Windows Server 2008中内置的命令行工具。如果您安装了Active Directory域服务(AD DS)服务器角色,则可以使用它。要使用dsadd,必须从提升的命令提示符运行dsadd命令。若要打开提升的命令提示符,请单击“ 开始”,右键单击“ 命令提示符”,然后单击“以管理员身份运行”。

例1:在azureyun.local的syncall用户容器中创建名为cs002的已启用用户帐户

dsadd user CN=cs002,OU=Syncall,DC=azureyun,DC=local -disabled no

例2:创建名为cs003的启用用户帐户,密码为P@ssw0rd,必须在首次登录时更改密码:

dsadd user “CN=cs002,OU=Syncall,DC=azureyun,DC=local” -disabled no –pwd P@ssw0rd -mustchpwd yes

例3:创建cs004帐户,并设置密码永不过期,并使其成为同一OU中的AAA组的成员

dsadd user “CN=cs004,OU=Syncall,DC=azureyun,DC=local” -disabled no –pwd P@ssw0rd -mustchpwd yes -memberof CN=AAA,OU=Group,OU=Syncall,DC=azureyun,DC=local -acctexpires never

net user批量创建域用户:

for /L %a in (1,1,10) do net user TS%a P@ssw0rd /add /domain

注解:(1,1,10)分别对应(开始值,递增量,终值),如果想递减(10,-1,1),TS%a 是用户名,P@ssw0rd是密码,密码必须符合复杂性要求。

Active Directory用户和计算机查看已创建用户:

New ADUser创建域帐号

例1:创建cs001帐号:

new-aduser –name cs001 -samaccountname cs001 –userprincipalname cs001@azureyun.local –givename 001 –surname cs –displayname CS001 –path "OU=Syncall,DC=azureyun,DC=local"

查看当前已有用户:

get-aduser –filter * |select name

Powershell批量创建测试域用户:

$Password = "P@ssw0rd"

$SecurePassword = $Password | ConvertTo-SecureString -AsPlainText -Force

1..10 |foreach-object {New-ADUser -Name "HP$_" -SamAccountName "HP$_" -UserPrincipalName HP$_@azureyun.local -path "OU=HelpDesk,DC=azureyun,DC=local" -AccountPassword $SecurePassword -Enabled $true -ChangePasswordAtLogon $false}查看当前已创建域用户帐号:

get-aduser –filter * |select name

8.退出域

在线加入域

离线加入域

10.备份 和 还原

添加功能 window备份

可备份和还原的内容

- 裸机恢复:计算机当前所有的配置和资料都备份(什么都有)

- 系统状态:备份当前计算机的配置(用户等配置信息)

- 系统保留:备份当前的系统(单纯的系统)

- 本地磁盘:备份磁盘数据(单纯的资料)